SpringBoot集成SpringSecurity和JWT做登陆鉴权的实现

废话

目前流行的前后端分离让Java程序员可以更加专注的做好后台业务逻辑的功能实现,提供如返回Json格式的数据接口就可以。SpringBoot的易用性和对其他框架的高度集成,用来快速开发一个小型应用是最佳的选择。

一套前后端分离的后台项目,刚开始就要面对的就是登陆和授权的问题。这里提供一套方案供大家参考。

主要看点:

- 登陆后获取token,根据token来请求资源

- 根据用户角色来确定对资源的访问权限

- 统一异常处理

- 返回标准的Json格式数据

正文

首先是pom文件:

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter</artifactId>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<optional>true</optional>

</dependency>

<!--这是不是必须,只是我引用了里面一些类的方法-->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-solr</artifactId>

</dependency>

<!--这是不是必须,只是我引用了里面一些类的方法-->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.mybatis.spring.boot</groupId>

<artifactId>mybatis-spring-boot-starter</artifactId>

<version>1.3.2</version>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-configuration-processor</artifactId>

<optional>true</optional>

</dependency>

<dependency>

<groupId>io.springfox</groupId>

<artifactId>springfox-swagger2</artifactId>

<version>2.6.1</version>

</dependency>

<dependency>

<groupId>io.springfox</groupId>

<artifactId>springfox-swagger-ui</artifactId>

<version>2.6.1</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-rest</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-jwt</artifactId>

<version>1.0.9.RELEASE</version>

</dependency>

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.0</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

</dependencies>

application.yml:

spring : datasource : url : jdbc:mysql://127.0.0.1:3306/les_data_center?useUnicode=true&characterEncoding=UTF-8&allowMultiQueries=true&useAffectedRows=true&useSSL=false username : root password : 123456 driverClassName : com.mysql.jdbc.Driver jackson: data-format: yyyy-MM-dd HH:mm:ss time-zone: GMT+8 mybatis : config-location : classpath:/mybatis-config.xml # JWT jwt: header: Authorization secret: mySecret #token有效期一天 expiration: 86400 tokenHead: "Bearer "

接着是对security的配置,让security来保护我们的API

SpringBoot推荐使用配置类来代替xml配置。那这里,我也使用配置类的方式。

@Configuration

@EnableWebSecurity

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

private final JwtAuthenticationEntryPoint unauthorizedHandler;

private final AccessDeniedHandler accessDeniedHandler;

private final UserDetailsService CustomUserDetailsService;

private final JwtAuthenticationTokenFilter authenticationTokenFilter;

@Autowired

public WebSecurityConfig(JwtAuthenticationEntryPoint unauthorizedHandler,

@Qualifier("RestAuthenticationAccessDeniedHandler") AccessDeniedHandler accessDeniedHandler,

@Qualifier("CustomUserDetailsService") UserDetailsService CustomUserDetailsService,

JwtAuthenticationTokenFilter authenticationTokenFilter) {

this.unauthorizedHandler = unauthorizedHandler;

this.accessDeniedHandler = accessDeniedHandler;

this.CustomUserDetailsService = CustomUserDetailsService;

this.authenticationTokenFilter = authenticationTokenFilter;

}

@Autowired

public void configureAuthentication(AuthenticationManagerBuilder authenticationManagerBuilder) throws Exception {

authenticationManagerBuilder

// 设置UserDetailsService

.userDetailsService(this.CustomUserDetailsService)

// 使用BCrypt进行密码的hash

.passwordEncoder(passwordEncoder());

}

// 装载BCrypt密码编码器

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Override

protected void configure(HttpSecurity httpSecurity) throws Exception {

httpSecurity

.exceptionHandling().accessDeniedHandler(accessDeniedHandler).and()

// 由于使用的是JWT,我们这里不需要csrf

.csrf().disable()

.exceptionHandling().authenticationEntryPoint(unauthorizedHandler).and()

// 基于token,所以不需要session

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and()

.authorizeRequests()

// 对于获取token的rest api要允许匿名访问

.antMatchers("/api/v1/auth", "/api/v1/signout", "/error/**", "/api/**").permitAll()

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated();

// 禁用缓存

httpSecurity.headers().cacheControl();

// 添加JWT filter

httpSecurity

.addFilterBefore(authenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

}

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring().antMatchers("/v2/api-docs",

"/swagger-resources/configuration/ui",

"/swagger-resources",

"/swagger-resources/configuration/security",

"/swagger-ui.html"

);

}

@Bean

@Override

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

}

}

该类中配置了几个bean来供security使用。

- JwtAuthenticationTokenFilter:token过滤器来验证token有效性

- UserDetailsService:实现了DetailsService接口,用来做登陆验证

- JwtAuthenticationEntryPoint :认证失败处理类

- RestAuthenticationAccessDeniedHandler: 权限不足处理类

那么,接下来一个一个实现这些类:

/**

* token校验,引用的stackoverflow一个答案里的处理方式

* Author: JoeTao

* createAt: 2018/9/14

*/

@Component

public class JwtAuthenticationTokenFilter extends OncePerRequestFilter {

@Value("${jwt.header}")

private String token_header;

@Resource

private JWTUtils jwtUtils;

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain) throws ServletException, IOException {

String auth_token = request.getHeader(this.token_header);

final String auth_token_start = "Bearer ";

if (StringUtils.isNotEmpty(auth_token) && auth_token.startsWith(auth_token_start)) {

auth_token = auth_token.substring(auth_token_start.length());

} else {

// 不按规范,不允许通过验证

auth_token = null;

}

String username = jwtUtils.getUsernameFromToken(auth_token);

logger.info(String.format("Checking authentication for user %s.", username));

if (username != null && SecurityContextHolder.getContext().getAuthentication() == null) {

User user = jwtUtils.getUserFromToken(auth_token);

if (jwtUtils.validateToken(auth_token, user)) {

UsernamePasswordAuthenticationToken authentication = new UsernamePasswordAuthenticationToken(user, null, user.getAuthorities());

authentication.setDetails(new WebAuthenticationDetailsSource().buildDetails(request));

logger.info(String.format("Authenticated user %s, setting security context", username));

SecurityContextHolder.getContext().setAuthentication(authentication);

}

}

chain.doFilter(request, response);

}

}

/**

* 认证失败处理类,返回401

* Author: JoeTao

* createAt: 2018/9/20

*/

@Component

public class JwtAuthenticationEntryPoint implements AuthenticationEntryPoint, Serializable {

private static final long serialVersionUID = -8970718410437077606L;

@Override

public void commence(HttpServletRequest request,

HttpServletResponse response,

AuthenticationException authException) throws IOException {

//验证为未登陆状态会进入此方法,认证错误

System.out.println("认证失败:" + authException.getMessage());

response.setStatus(200);

response.setCharacterEncoding("UTF-8");

response.setContentType("application/json; charset=utf-8");

PrintWriter printWriter = response.getWriter();

String body = ResultJson.failure(ResultCode.UNAUTHORIZED, authException.getMessage()).toString();

printWriter.write(body);

printWriter.flush();

}

}

因为我们使用的REST API,所以我们认为到达后台的请求都是正常的,所以返回的HTTP状态码都是200,用接口返回的code来确定请求是否正常。

/**

* 权限不足处理类,返回403

* Author: JoeTao

* createAt: 2018/9/21

*/

@Component("RestAuthenticationAccessDeniedHandler")

public class RestAuthenticationAccessDeniedHandler implements AccessDeniedHandler {

@Override

public void handle(HttpServletRequest httpServletRequest, HttpServletResponse response, AccessDeniedException e) throws IOException, ServletException {

//登陆状态下,权限不足执行该方法

System.out.println("权限不足:" + e.getMessage());

response.setStatus(200);

response.setCharacterEncoding("UTF-8");

response.setContentType("application/json; charset=utf-8");

PrintWriter printWriter = response.getWriter();

String body = ResultJson.failure(ResultCode.FORBIDDEN, e.getMessage()).toString();

printWriter.write(body);

printWriter.flush();

}

}

/**

* 登陆身份认证

* Author: JoeTao

* createAt: 2018/9/14

*/

@Component(value="CustomUserDetailsService")

public class CustomUserDetailsService implements UserDetailsService {

private final AuthMapper authMapper;

public CustomUserDetailsService(AuthMapper authMapper) {

this.authMapper = authMapper;

}

@Override

public User loadUserByUsername(String name) throws UsernameNotFoundException {

User user = authMapper.findByUsername(name);

if (user == null) {

throw new UsernameNotFoundException(String.format("No user found with username '%s'.", name));

}

Role role = authMapper.findRoleByUserId(user.getId());

user.setRole(role);

return user;

}

}

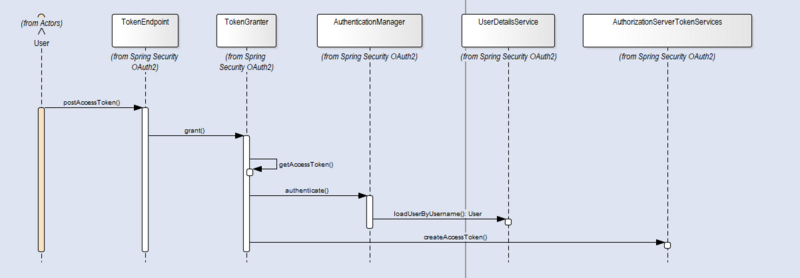

登陆逻辑:

public ResponseUserToken login(String username, String password) {

//用户验证

final Authentication authentication = authenticate(username, password);

//存储认证信息

SecurityContextHolder.getContext().setAuthentication(authentication);

//生成token

final User user = (User) authentication.getPrincipal();

// User user = (User) userDetailsService.loadUserByUsername(username);

final String token = jwtTokenUtil.generateAccessToken(user);

//存储token

jwtTokenUtil.putToken(username, token);

return new ResponseUserToken(token, user);

}

private Authentication authenticate(String username, String password) {

try {

//该方法会去调用userDetailsService.loadUserByUsername()去验证用户名和密码,如果正确,则存储该用户名密码到“security 的 context中”

return authenticationManager.authenticate(new UsernamePasswordAuthenticationToken(username, password));

} catch (DisabledException | BadCredentialsException e) {

throw new CustomException(ResultJson.failure(ResultCode.LOGIN_ERROR, e.getMessage()));

}

}

自定义异常:

@Getter

public class CustomException extends RuntimeException{

private ResultJson resultJson;

public CustomException(ResultJson resultJson) {

this.resultJson = resultJson;

}

}

统一异常处理:

/**

* 异常处理类

* controller层异常无法捕获处理,需要自己处理

* Created by jt on 2018/8/27.

*/

@RestControllerAdvice

@Slf4j

public class DefaultExceptionHandler {

/**

* 处理所有自定义异常

* @param e

* @return

*/

@ExceptionHandler(CustomException.class)

public ResultJson handleCustomException(CustomException e){

log.error(e.getResultJson().getMsg().toString());

return e.getResultJson();

}

}

所有经controller转发的请求抛出的自定义异常都会被捕获处理,一般情况下就是返回给调用方一个json的报错信息,包含自定义状态码、错误信息及补充描述信息。

值得注意的是,在请求到达controller之前,会被Filter拦截,如果在controller或者之前抛出的异常,自定义的异常处理器是无法处理的,需要自己重新定义一个全局异常处理器或者直接处理。

Filter拦截请求两次的问题

跨域的post的请求会验证两次,get不会。网上的解释是,post请求第一次是预检请求,Request Method: OPTIONS。

解决方法:

在webSecurityConfig里添加

.antMatchers(HttpMethod.OPTIONS, "/**").permitAll()

就可以不拦截options请求了。

这里只给出了最主要的代码,还有controller层的访问权限设置,返回状态码,返回类定义等等。

所有代码已上传GitHub, 项目地址

到此这篇关于SpringBoot集成SpringSecurity和JWT做登陆鉴权的实现的文章就介绍到这了,更多相关SpringBoot JWT 登陆鉴权内容请搜索我们以前的文章或继续浏览下面的相关文章希望大家以后多多支持我们!

时间:2020-04-21

SpringBoot结合SpringSecurity实现图形验证码功能

本文介绍了SpringBoot结合SpringSecurity实现图形验证码功能,分享给大家,具体如下: 生成图形验证码 根据随机数生成图片 将随机数存到Session中 将生成的图片写到接口的响应中 生成图形验证码的过程比较简单,和SpringSecurity也没有什么关系.所以就直接贴出代码了 根据随机数生成图片 /** * 生成图形验证码 * @param request * @return */ private ImageCode generate(ServletWebRequest r

SpringBoot + SpringSecurity 环境搭建的步骤

一.使用SpringBoot+Maven搭建一个多模块项目(可以参考这篇文章 --> 这里) 二.删除父工程的src文件,删除app.browser.core下的.java文件 依赖关系: demo 依赖 browser browser.app依赖core 三.父工程pom.xml文件 <?xml version="1.0" encoding="UTF-8"?> <project xmlns="http://maven.apache

详解SpringBoot+SpringSecurity+jwt整合及初体验

原来一直使用shiro做安全框架,配置起来相当方便,正好有机会接触下SpringSecurity,学习下这个.顺道结合下jwt,把安全信息管理的问题扔给客户端, 准备 首先用的是SpringBoot,省去写各种xml的时间.然后把依赖加入一下 <!--安全--> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-secu

SpringBoot安全认证Security的实现方法

一.基本环境搭建 父pom依赖 <parent> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-parent</artifactId> <version>2.0.3.RELEASE</version> </parent> 1. 添加pom依赖: <dependency> <groupId&

SpringBoot+Security 发送短信验证码的实现

在core模块下properties包中创建SmsCodeProperties 在ValidateCodeProperties中new一个SmsCodeProperties对象,并实现getter.setter方法 在core模块下validate包中创建SmsCodeGenerator实现ValidateCodeGenerator接口 创建SmsCodeSender接口,定义发送短信的抽象方法 实现SmsCodeSender接口 在ValidateCodeBeanConfig中把SmsCode

SpringBoot2.0 整合 SpringSecurity 框架实现用户权限安全管理方法

一.Security简介 1.基础概念 Spring Security是一个能够为基于Spring的企业应用系统提供声明式的安全访问控制解决方案的安全框架.它提供了一组可以在Spring应用上下文中配置的Bean,充分利用了Spring的IOC,DI,AOP(面向切面编程)功能,为应用系统提供声明式的安全访问控制功能,减少了为安全控制编写大量重复代码的工作. 2.核心API解读 1).SecurityContextHolder 最基本的对象,保存着当前会话用户认证,权限,鉴权等核心数据.Secu

SpringBoot+Spring Security+JWT实现RESTful Api权限控制的方法

摘要:用spring-boot开发RESTful API非常的方便,在生产环境中,对发布的API增加授权保护是非常必要的.现在我们来看如何利用JWT技术为API增加授权保护,保证只有获得授权的用户才能够访问API. 一:开发一个简单的API 在IDEA开发工具中新建一个maven工程,添加对应的依赖如下: <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-b

SpringBoot与spring security的结合的示例

权限控制,也是我们再日常开发中经常遇到的场景,需要根据用户的角色决定是否可以看到某个资源.目前,市面上此类框架主要有shiro与我们今天要讲到的spring security.关于权限的控制有复杂的控制,例如几乎每个公司都有单点登录系统,根据用户名来到数据库中拿到对应的权限,在展示该权限下能看到的资源.还有一种就是简单的控制,也就是我们今天所要提到的.将账号,密码,角色配置到代码中,也可以进行简单的控制,缺点不言而喻,扩展性不好,只有固定的账号,但是作为演示还是够用的. 好了废话不多说,上pom

SpringBoot Security整合JWT授权RestAPI的实现

本教程主要详细讲解SpringBoot Security整合JWT授权RestAPI. 基础环境 技术 版本 Java 1.8+ SpringBoot 2.x.x Security 5.x JWT 0.9.0 创建项目 初始化项目 mvn archetype:generate -DgroupId=com.edurt.sli.slisj -DartifactId=spring-learn-integration-security-jwt -DarchetypeArtifactId=maven-ar

SpringBoot + SpringSecurity 短信验证码登录功能实现

实现原理 在之前的文章中,我们介绍了普通的帐号密码登录的方式: SpringBoot + Spring Security 基本使用及个性化登录配置. 但是现在还有一种常见的方式,就是直接通过手机短信验证码登录,这里就需要自己来做一些额外的工作了. 对SpringSecurity认证流程详解有一定了解的都知道,在帐号密码认证的过程中,涉及到了以下几个类:UsernamePasswordAuthenticationFilter(用于请求参数获取),UsernamePasswordAuthentica

Spring Security OAuth2集成短信验证码登录以及第三方登录

前言 基于SpringCloud做微服务架构分布式系统时,OAuth2.0作为认证的业内标准,Spring Security OAuth2也提供了全套的解决方案来支持在Spring Cloud/Spring Boot环境下使用OAuth2.0,提供了开箱即用的组件.但是在开发过程中我们会发现由于Spring Security OAuth2的组件特别全面,这样就导致了扩展很不方便或者说是不太容易直指定扩展的方案,例如: 图片验证码登录 短信验证码登录 微信小程序登录 第三方系统登录 CAS单点登录

在 Laravel 中 “规范” 的开发短信验证码发送功能

Laravel简介 Laravel是一套简洁.优雅的PHP Web开发框架(PHP Web Framework).它可以让你从面条一样杂乱的代码中解脱出来:它可以帮你构建一个完美的网络APP,而且每行代码都可以简洁.富于表达力. 在Laravel中已经具有了一套高级的PHP ActiveRecord实现 -- Eloquent ORM.它能方便的将"约束(constraints)"应用到关系的双方,这样你就具有了对数据的完全控制,而且享受到ActiveRecord的所有便利.Eloqu

Android开发中通过手机号+短信验证码登录的实例代码

首先,需要一个电话号码,目前很多账户都是将账户名设置成手机号,然后点击按钮获取手机验证码. 其次,你需要后台给你手机短信的验证接口,各个公司用的不一样,这个身为前端,不需要你来考虑,你只要让你后台给你写好接口,你直接调用就好了. activity_login.xml <?xml version="1.0" encoding="utf-8"?> <LinearLayout xmlns:android="http://schemas.andr

swift 3.0 实现短信验证码倒计时功能

下面一段代码给大家分享swift 3.0 实现短信验证码倒计时功能,具体实例代码如下所示: class TCCountDown { private var countdownTimer: Timer? var codeBtn = UIButton() private var remainingSeconds: Int = 0 { willSet { codeBtn.setTitle("重新获取/(newValue)秒", for: .normal) if newValue <=

JS短信验证码倒计时功能的实现(没有验证码,只有倒计时)

1.功能描述 当用户想要获取验证码时,就点击 免费获取验证码 ,然后开始倒计时,倒计时期间按钮文字为剩余时间x秒,且不可按状态,倒计时结束后,按钮更改为点击重新发送. 2.分析 必须用到定时器.按钮点击后,在定时器内做出判断.倒计时60秒,到0结束. 3.代码实现: 重点介绍:定时器在进行下一次倒计时之前,一定要清除一下,这样的话保证下一次定时器倒计时是正常的. <!DOCTYPE html> <html> <head> <meta charset="U

Spring Security Oauth2.0 实现短信验证码登录示例

本文介绍了Spring Security Oauth2.0 实现短信验证码登录示例,分享给大家,具体如下: 定义手机号登录令牌 /** * @author lengleng * @date 2018/1/9 * 手机号登录令牌 */ public class MobileAuthenticationToken extends AbstractAuthenticationToken { private static final long serialVersionUID = SpringSecur

Android实现发送短信验证码倒计时功能示例

一.简介: 开发中在用户注册或找回密码之类的功能,经常会遇到获取短信验证码,获取验证码后需要等待1分钟倒计时,这段时间是不能再次发送短信请求的. 效果图: 二.实现步骤: 1.一个关键类:CountDownTimer(Android系统自带的倒计时功能类) public class CountDownTimerUtils extends CountDownTimer { private TextView mTextView; //显示倒计时的文字 /** * @param textView Th

vue 实现通过手机发送短信验证码注册功能

效果如下: 代码如下: template代码: <el-main> <el-form :model="ReginForm" ref="ReginForm" :rules="rule" class="regform" label-width="0"> <h3 class="login-text">手机注册</h3> <el-form-i

Android 用RxBinding与RxJava2实现短信验证码倒计时功能

场景:注册账号页面时,我们点击按钮发送验证码,在等待验证码时,界面会有倒计时提示,这此期间按钮不可点击.当倒计时结束时,按钮恢复. 实现与功能都不难,这次用 RxBinding,RxJava2 的方法去实现.并实现了手动.自动停止倒计时,防止多次点击. 功能动态图 要使用 RxBinding.RxJava2 先添加 Gradle 配置: compile 'io.reactivex.rxjava2:rxandroid:2.0.1' compile 'io.reactivex.rxjava2:rxj

- 本文标签: 微服务 RESTful 文章 rmi 认证 Android ORM Spring Security js 解决方法 session 配置 src 时间 Security web IO pom value 专注 数据库 企业 zab 管理 Word mysql HTML ioc classpath Spring Boot https dependencies Spring cloud map build 代码 Authorization apache maven XML 图片 分布式系统 find Swift 缓存 IDE 删除 程序员 bean ssl id git 参数 springcloud sql schema GitHub message java db json cache springboot tar final Qualifier 数据 http App Service root 希望 ip mybatis 权限控制 安全 solr GMT API 免费 spring authenticate 实例 mapper 分布式 开发 JDBC UI core CTO 处理器 PHP AOP servlet REST token cat dataSource

- 版权声明: 本文为互联网转载文章,出处已在文章中说明(部分除外)。如果侵权,请联系本站长删除,谢谢。

- 本文海报: 生成海报一 生成海报二

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)