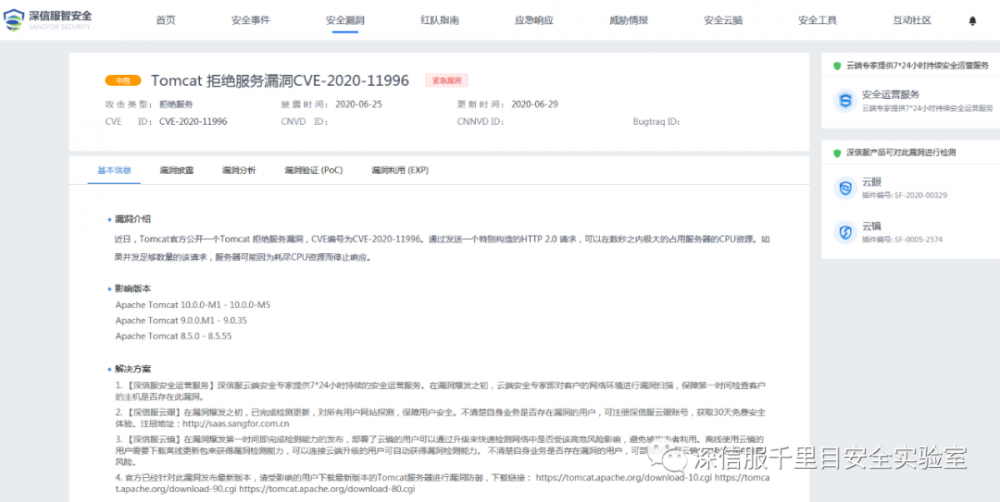

Tomcat 拒绝服务漏洞CVE-2020-11996

近日,Tomcat官方公开一个Tomcat 拒绝服务漏洞,CVE-2020-11996。通过发送一个精心构造的HTTP 2.0 请求,可以在数秒之内极大的占用服务器的CPU资源。 攻击者如果并发足够数量的该请求,服务器可能因为耗尽CPU资源而停止响应。

漏洞名称:Tomcat 拒绝服务漏洞CVE-2020-11996

威胁等级:中危

影响范围:

Apache Tomcat 10.0.0-M1 - 10.0.0-M5

Apache Tomcat 9.0.0.M1 - 9.0.35

Apache Tomcat 8.5.0 - 8.5.55

漏洞类型:拒绝服务

漏洞分析

1 Tomcat 组件介绍

Tomcat是Apache 软件基金会(Apache Software Foundation)的Jakarta 项目中的一个核心项目,由Apache、Sun 和其他一些公司及个人共同开发而成。

Tomcat 服务器是一个免费的开放源代码的Web 应用服务器,属于轻量级应用服务器,是开发和调试JSP 程序的首选。

2 漏洞描述

近日,Tomcat官方公开一个Tomcat 拒绝服务漏洞,CVE编号为CVE-2020-11996。

通过发送一个精心构造的HTTP 2.0 请求,可以在数秒之内极大的占用服务器的CPU资源。攻击者如果并发足够数量的该请求,服务器可能因为耗尽CPU资源而停止响应。

影响范围

目前受影响的Tomcat版本:

Apache Tomcat 10.0.0-M1 - 10.0.0-M5

Apache Tomcat 9.0.0.M1 - 9.0.35

Apache Tomcat 8.5.0 - 8.5.55

修复建议

官方已经针对此漏洞发布最新版本,请受影响的用户下载最新版本的Tomcat服务器进行漏洞防御,下载链接:

https://tomcat.apache.org/download-10.cgi

https://tomcat.apache.org/download-90.cgi

https://tomcat.apache.org/download-80.cgi

深信服解决方案

【 深信服安全云眼 】

在漏洞爆发之初,已完成检测更新,对所有用户网站探测,保障用户安全。不清楚自身业务是否存在漏洞的用户,可注册信服云眼账号,获取30天免费安全体验。

注册地址:http://saas.sangfor.com.cn

【 深信服云镜 】

在漏洞爆发第一时间即完成检测能力的发布,部署了云镜的用户可以通过升级来快速检测网络中是否受该高危风险影响,避免被攻击者利用。离线使用云镜的用户需要下载离线更新包来获得漏洞检测能力,可以连接云端升级的用户可自动获得漏洞检测能力。

【 深信服安全运营服务 】

深信服云端安全专家提供7*24小时持续的安全运营服务。在漏洞爆发之初,云端安全专家即对客户的网络环境进行漏洞扫描,保障第一时间检查客户的主机是否存在此漏洞。

参考链接

http://tomcat.apache.org/security-10.html

2020/6/25

Tomcat 官方公布了Tomcat 拒绝服务漏洞CVE-2020-11996

2020/6/29

深信服千里目安全实验室发布漏洞安全通告

点击 阅读原文 ,及时关注并登录深信服智安全Wiki平台,即可轻松查询漏洞的解决方案

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)