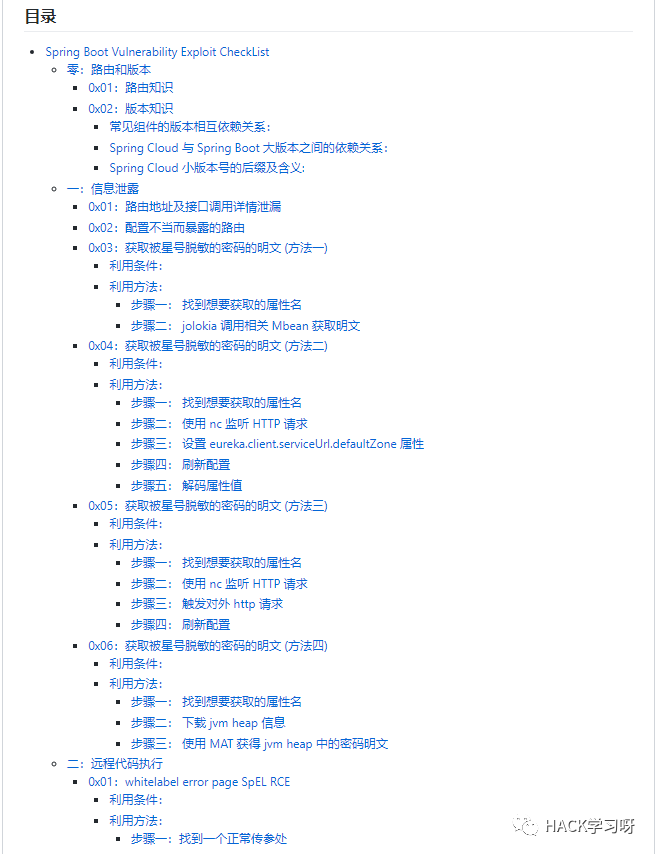

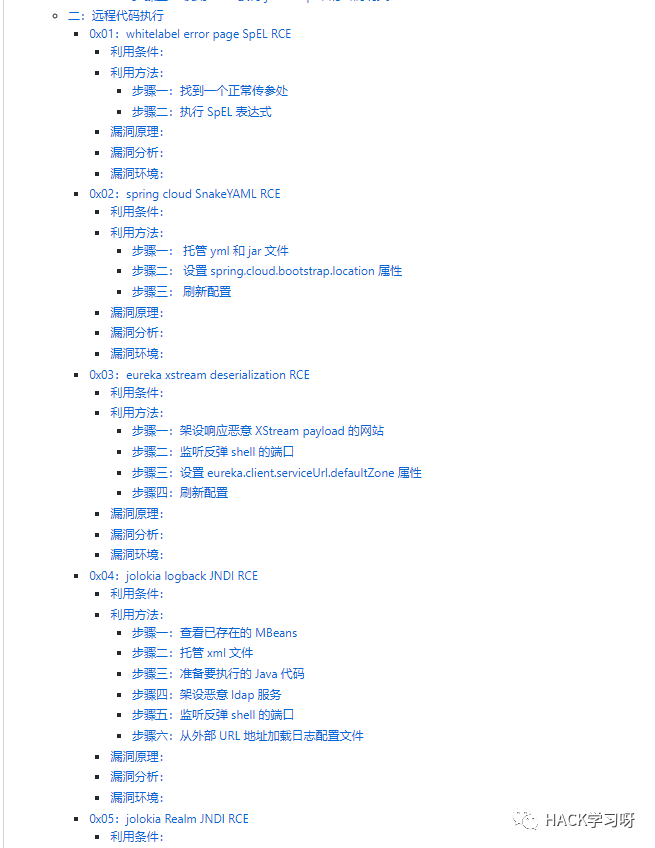

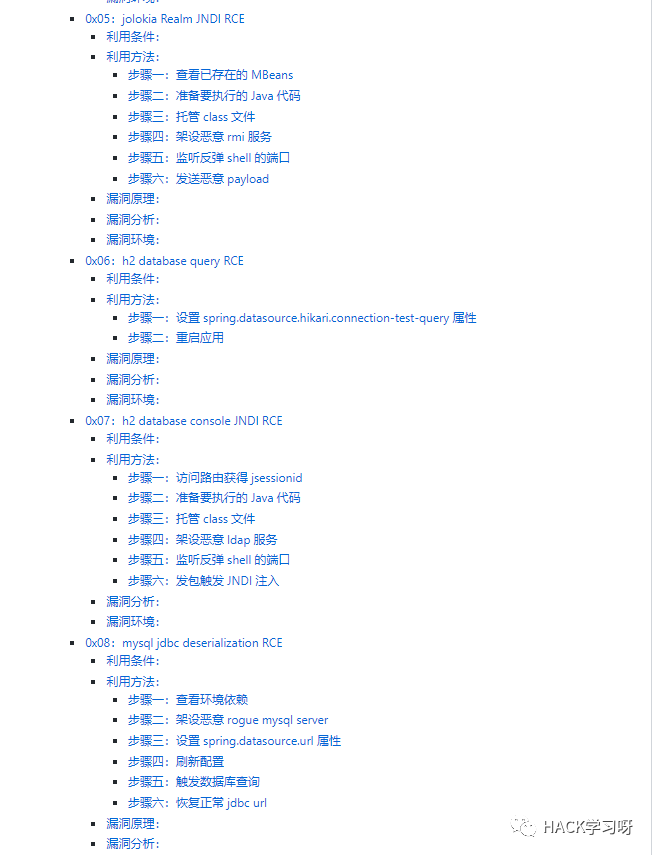

Java SpringBoot 相关漏洞学习资料+基于实战沉淀下的各种弱密码字典

0X00 SpringBoot 相关漏洞学习资料,利用方法和技巧合集,黑盒安全评估 checklist

项目地址:

https://github.com/LandGrey/SpringBootVulExploit

喜欢请记得,点个Star!!!

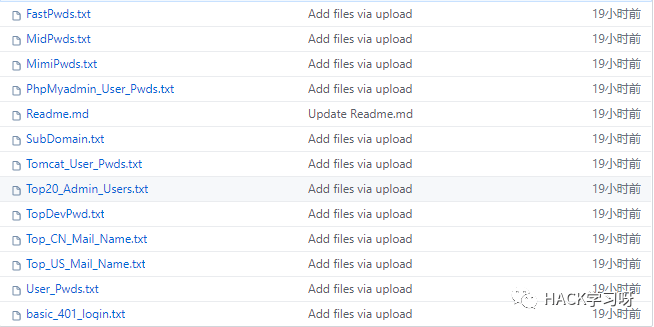

0X01 基于实战沉淀下的各种弱密码字典

可能是个人习惯吧,每做完一个目标都会习惯性的把一些频率使用较高,较典型的口令,子域,机器名都详细总结梳理到自己的字典中 除此之外,也会去仔细分析该目标的一些密码设置规则,然后再把这些规则补充到自己的口令生成脚本里 后续再拿这些到别的目标中去用,循环往复的不停积累,这也可能是精度相对高的原因

项目地址

https://github.com/klionsec/SuperWordlist

喜欢请记得,点个Star!!!

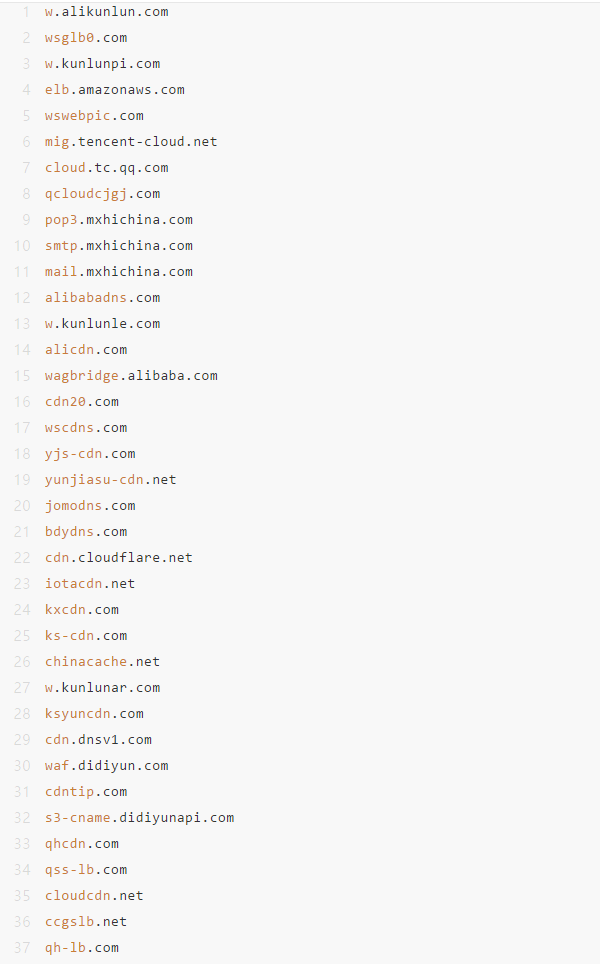

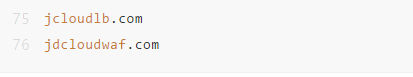

0X02 CDN和云WAF等相关厂商的子域名

在信息收集过程中,会遇到使用CDN、云WAF等的子域名。这样在做端口扫描时就会出现大量开放的端口。这就会导致扫描时间变长,多出来许多无用的信息。这里收集了一些,大家可以用到自己的扫描器中或开源程序中,遇到域名cname使用这些域名的时候可以跳过端口检查,节省时间。

以下列表主要收集了一些大型互联网企业(腾讯、百度、滴滴、字节跳动、360、阿里巴巴、美团、京东等),欢迎大家补充。/

参考来源: Github以及 bacde ‘s blog

本文作者:HACK_Learn

正文到此结束

热门推荐

相关文章

Loading...

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)