新型勒索软件Tycoon出现

研究人员近期发现了针对软件行业与教育行业的 Tycoon 勒索软件正在展开行动,该勒索软件使用 Java 编写具备跨平台能力。

发现过程

黑莓和毕马威的研究人员表示,一种新型基于 Java 开发的勒索软件正在针对教育行业与软件公司展开有针对性的攻击。这种被称为 Tycoon 的恶意软件使用一种少见的 Java 映像格式来绕过安全软件。

毕马威英国网络响应服务团队最初在针对教育机构的攻击中发现该恶意软件。作为毕马威的合作伙伴,黑莓情报与研究团队针对这一威胁进行了深入的分析。分析人员称,自从 2019 年 12 月以来,Tycoon 勒索软件就一直都在活跃着,而且横跨 Windows 与 Linux 两大平台。与此同时,其受害者的数量是极为有限的,表明这很可能是有针对性的攻击。

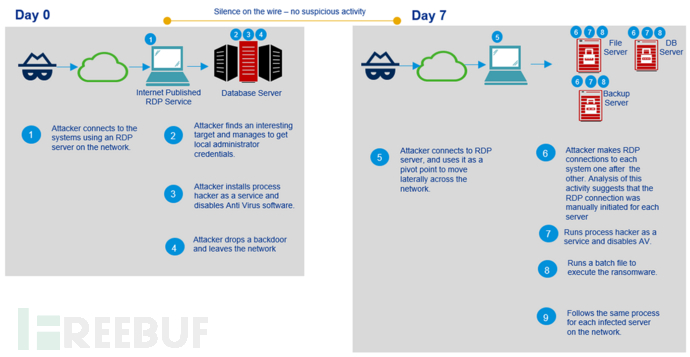

攻击者使用 RDP 连接到目标系统,获取本地管理员凭据,安装恶意软件并禁用安全软件,最后放置后门离开。七日后,攻击者再次通过 RDP 连接进来,通过 RDP 进行横向移动。黑莓在文章中指出,RDP 连接是手动启动的。随后,运行 hacker-as-a-service 进程并禁用安全软件,每个失陷主机上都按照相同的流程执行勒索软件,加密文件扩展名为 .thanos、.grinch、.redrum。

Tycoon 的新功能

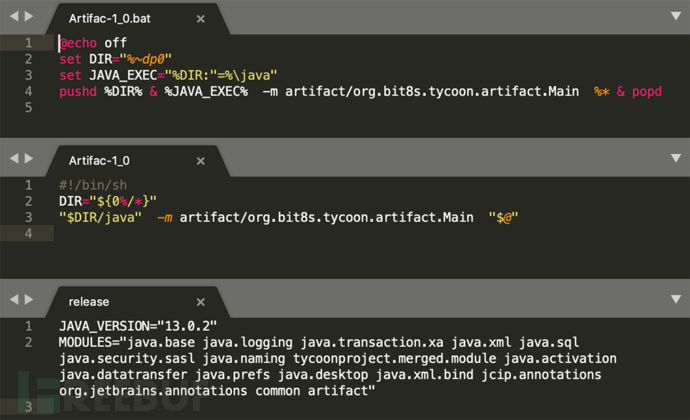

Tycoon 被部署作为木马化的 JRE,并且编译为 Java 映像文件(JIMAGE),这是一种存储自定义 JRE 映像的特殊文件格式,旨在运行时由 JVM 使用。JIMAGE 中包含特定 JRE 构建 Java 模块的资源与类文件。与更为流行的 JAR 格式不同,JIMAGE 主要在 JDK 中使用,开发人员很少使用。

黑莓威胁狩猎与情报主管 Claudiu Teodorescu 表示:“由于 Java 的内部较多地使用了 JIMAGE,这确实是一种非常好的隐藏方式”。很容易会认为该操作来自内部开发人员,而不是认为这与入侵有关。

黑莓警卫服务部副总裁 Eric Milam 认为“对勒索软件来说,使用 JIMAGE 是令人耳目一新的”,JIMAGE 通常不会被安全软件解析,而且是 SDK 的标准组件。除了 Windows 之外,研究人员还发现了 Shell 脚本会触发勒索软件,这表明 Linux 服务器也是勒索的目标。

攻击者使用 RSA 加密 AES 密钥,因此文件解密需要获得攻击者的 RSA 私钥。研究人员指出,已有一个 Tycoon 的受害者发布了 RSA 私钥,该私钥可以解密最早版本的 Tycoon(扩展名为 .redrum)的加密文件。

研究人员还注意到 Tycoon 与 Dharma/CrySIS 勒索软件之间存在关联,从电子邮件地址、勒索信息与加密文件名习惯等。在 Tycoon 最初出现时,使用的 .redrum 扩展名在早期的 Dharma/CrySIS 也存在。与 Tycoon 一样的,Dharma/CrySIS 也利用 RDP 的弱口令进行入侵。

研究人员在 文章 中指出,恶意软件作者不断寻找检测逃避的新方法。攻击者正在从传统的混淆技术向不常见的编程语言和少见的格式转移。例如通过 Go、Java 或者其他语言编写的勒索软件大幅增加。

想要防范 Tycoon 的入侵,就要巩固基础架构的安全,对凭据和补丁都有相应的审核管理办法。

参考来源

DarkReading

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)