SpringBoot+Redis防止恶意重复提交

在实际的开发项目中, 一个对外暴露的接口往往会面临,瞬间大量的重复的请求提交 ,如果想过滤掉重复请求造成对业务的伤害,那就需要 实现幂等 !

我们来解释一下幂等的概念:

任意多次执行所产生的影响均与一次执行的影响相同。按照这个含义,最终的含义就是 对数据库的影响只能是一次性的,不能重复处理。

如何保证其幂等性,通常有以下手段:

1、数据库建立唯一性索引,可以保证最终插入数据库的只有一条数据

2、token机制,每次接口请求前先获取一个token,然后再下次请求的时候在请求的header体中加上这个token,后台进行验证,如果验证通过删除token,下次请求再次判断token

3、悲观锁或者乐观锁,悲观锁可以保证每次for update的时候其他sql无法update数据(在数据库引擎是innodb的时候,select的条件必须是唯一索引,防止锁全表)

4、先查询后判断,首先通过查询数据库是否存在数据,如果存在证明已经请求过了,直接拒绝该请求,如果没有存在,就证明是第一次进来,直接放行。

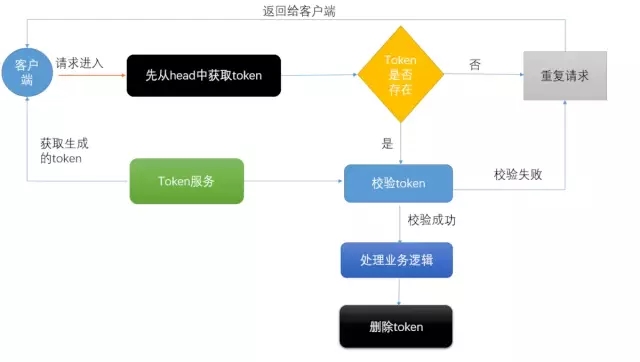

redis实现自动幂等的原理图:

一、搭建redis的服务Api

1、首先是搭建redis服务器。

2、引入springboot中到的redis的stater,或者Spring封装的jedis也可以,后面主要用到的api就是它的set方法和exists方法,这里我们使用springboot的封装好的redisTemplate

/**

* redis工具类

*/

@Component

publicclassRedisService{

@Autowired

privateRedisTemplate redisTemplate;

/**

* 写入缓存

* @param key

* @param value

* @return

*/

publicbooleanset(finalString key, Object value) {

boolean result = false;

try{

ValueOperations<Serializable, Object> operations = redisTemplate.opsForValue();

operations.set(key, value);

result = true;

} catch(Exception e) {

e.printStackTrace();

}

return result;

}

/**

* 写入缓存设置时效时间

* @param key

* @param value

* @return

*/

publicboolean setEx(finalString key, Object value, Long expireTime) {

boolean result = false;

try{

ValueOperations<Serializable, Object> operations = redisTemplate.opsForValue();

operations.set(key, value);

redisTemplate.expire(key, expireTime, TimeUnit.SECONDS);

result = true;

} catch(Exception e) {

e.printStackTrace();

}

return result;

}

/**

* 判断缓存中是否有对应的value

* @param key

* @return

*/

publicboolean exists(finalString key) {

return redisTemplate.hasKey(key);

}

/**

* 读取缓存

* @param key

* @return

*/

publicObjectget(finalString key) {

Object result = null;

ValueOperations<Serializable, Object> operations = redisTemplate.opsForValue();

result = operations.get(key);

return result;

}

/**

* 删除对应的value

* @param key

*/

publicboolean remove(finalString key) {

if(exists(key)) {

Booleandelete= redisTemplate.delete(key);

returndelete;

}

returnfalse;

}

}

二、自定义注解AutoIdempotent

自定义一个注解,定义此注解的主要目的是把它添加在需要实现幂等的方法上,凡是某个方法注解了它,都会实现自动幂等。后台利用反射如果扫描到这个注解,就会处理这个方法实现自动幂等,使用元注解ElementType.METHOD表示它只能放在方法上,etentionPolicy.RUNTIME表示它在运行时

@Target({ElementType.METHOD})

@Retention(RetentionPolicy.RUNTIME)

public@interfaceAutoIdempotent{

}

三、token创建和检验

1、token服务接口

我们新建一个接口,创建token服务,里面主要是两个方法,一个用来创建token,一个用来验证token。创建token主要产生的是一个字符串,检验token的话主要是传达request对象,为什么要传request对象呢?主要作用就是获取header里面的token,然后检验,通过抛出的Exception来获取具体的报错信息返回给前端。

publicinterfaceTokenService{

/**

* 创建token

* @return

*/

public String createToken();

/**

* 检验token

* @param request

* @return

*/

publicboolean checkToken(HttpServletRequest request) throwsException;

}

四、拦截器的配置

1、web配置类,实现WebMvcConfigurerAdapter,主要作用就是添加autoIdempotentInterceptor到配置类中,这样我们到拦截器才能生效,注意使用@Configuration注解,这样在容器启动是时候就可以添加进入context中。

@Configuration

publicclassWebConfigurationextendsWebMvcConfigurerAdapter{

@Resource

privateAutoIdempotentInterceptor autoIdempotentInterceptor;

/**

* 添加拦截器

* @param registry

*/

@Override

publicvoid addInterceptors(InterceptorRegistry registry) {

registry.addInterceptor(autoIdempotentInterceptor);

super.addInterceptors(registry);

}

}

2、拦截处理器:主要的功能是拦截扫描到AutoIdempotent到注解到方法,然后调用tokenService的checkToken()方法校验token是否正确,如果捕捉到异常就将异常信息渲染成json返回给前端

/**

* 拦截器

*/

@Component

publicclassAutoIdempotentInterceptorimplementsHandlerInterceptor{

@Autowired

privateTokenService tokenService;

/**

* 预处理

*

* @param request

* @param response

* @param handler

* @return

* @throws Exception

*/

@Override

publicboolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throwsException{

if(!(handler instanceofHandlerMethod)) {

returntrue;

}

HandlerMethod handlerMethod = (HandlerMethod) handler;

Method method = handlerMethod.getMethod();

//被ApiIdempotment标记的扫描

AutoIdempotent methodAnnotation = method.getAnnotation(AutoIdempotent.class);

if(methodAnnotation != null) {

try{

return tokenService.checkToken(request);// 幂等性校验, 校验通过则放行, 校验失败则抛出异常, 并通过统一异常处理返回友好提示

}catch(Exception ex){

ResultVo failedResult = ResultVo.getFailedResult(101, ex.getMessage());

writeReturnJson(response, JSONUtil.toJsonStr(failedResult));

throw ex;

}

}

//必须返回true,否则会被拦截一切请求

returntrue;

}

@Override

publicvoid postHandle(HttpServletRequest request, HttpServletResponse response, Object handler, ModelAndView modelAndView) throwsException{

}

@Override

publicvoid afterCompletion(HttpServletRequest request, HttpServletResponse response, Object handler, Exception ex) throwsException{

}

/**

* 返回的json值

* @param response

* @param json

* @throws Exception

*/

privatevoid writeReturnJson(HttpServletResponse response, String json) throwsException{

PrintWriter writer = null;

response.setCharacterEncoding("UTF-8");

response.setContentType("text/html; charset=utf-8");

try{

writer = response.getWriter();

writer.print(json);

} catch(IOException e) {

} finally{

if(writer != null)

writer.close();

}

}

}

五、测试用例

1、模拟业务请求类

首先我们需要通过/get/token路径通过getToken()方法去获取具体的token,然后我们调用testIdempotence方法,这个方法上面注解了@AutoIdempotent,拦截器会拦截所有的请求,当判断到处理的方法上面有该注解的时候,就会调用TokenService中的checkToken()方法,如果捕获到异常会将异常抛出调用者,下面我们来模拟请求一下:

@RestController

publicclassBusinessController{

@Resource

privateTokenService tokenService;

@Resource

privateTestService testService;

@PostMapping("/get/token")

publicString getToken(){

String token = tokenService.createToken();

if(StrUtil.isNotEmpty(token)) {

ResultVo resultVo = newResultVo();

resultVo.setCode(Constant.code_success);

resultVo.setMessage(Constant.SUCCESS);

resultVo.setData(token);

returnJSONUtil.toJsonStr(resultVo);

}

returnStrUtil.EMPTY;

}

@AutoIdempotent

@PostMapping("/test/Idempotence")

publicString testIdempotence() {

String businessResult = testService.testIdempotence();

if(StrUtil.isNotEmpty(businessResult)) {

ResultVo successResult = ResultVo.getSuccessResult(businessResult);

returnJSONUtil.toJsonStr(successResult);

}

returnStrUtil.EMPTY;

}

}

2、使用postman请求

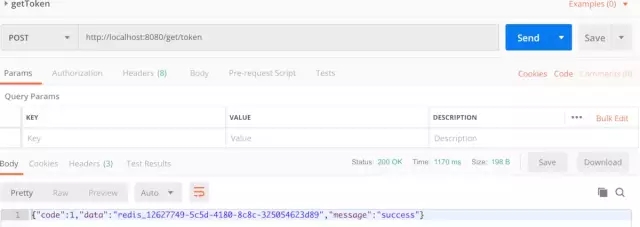

首先访问get/token路径获取到具体到token:

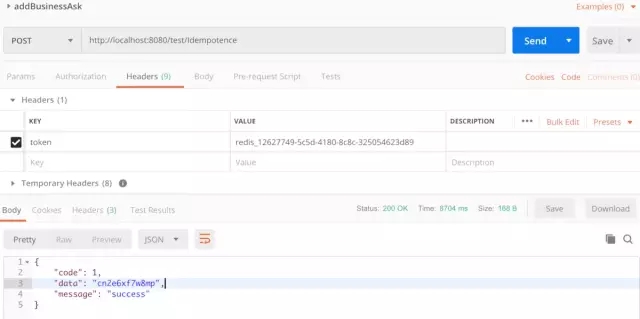

利用获取到到token,然后放到具体请求到header中,可以看到第一次请求成功,接着我们请求第二次:

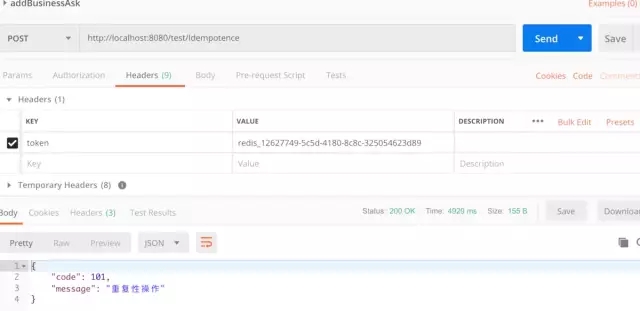

第二次请求,返回到是重复性操作,可见重复性验证通过,再多次请求到时候我们只让其第一次成功,第二次就是失败:

六、总结

本篇博客介绍了使用springboot和拦截器、redis来优雅的实现接口幂等,对于幂等在实际的开发过程中是十分重要的,因为一个接口可能会被无数的客户端调用,如何保证其不影响后台的业务处理,如何保证其只影响数据一次是非常重要的,它可以防止产生脏数据或者乱数据,也可以减少并发量,

- 本文标签: UI HTML final ACE springboot CST spring js 配置 App 锁 博客 幂等性 并发 https map CEO 开发 删除 id 幂等 servlet 时间 REST http IO zab db sql API value ask constant 缓存 测试 cat IDE key src Service 索引 服务器 数据库 redis json dist 处理器 bus web tar 数据 Select 总结 message token update

- 版权声明: 本文为互联网转载文章,出处已在文章中说明(部分除外)。如果侵权,请联系本站长删除,谢谢。

- 本文海报: 生成海报一 生成海报二

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)