避坑指南:顶级安全专家谈SIEM如何选型

SIEM(安全信息和事件管理)堪称企业安全运营的发动机,它不但从IT基础架构中的海量信息资源中收集和分析各种活动,同时也是安全自动化、DevSecOps、下一代SOC等安全管理和运营的基础。

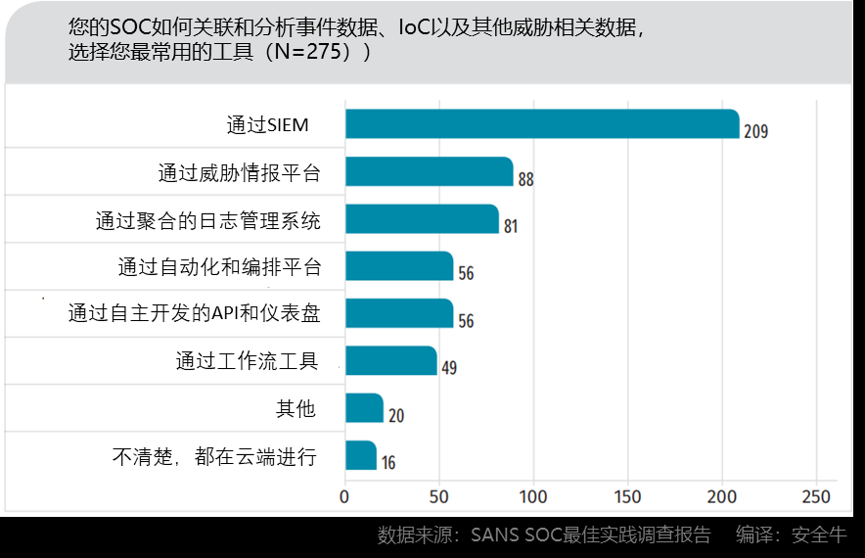

SANS 2019年的报告(下图)显示,超过70%的大型企业仍然依赖安全信息和事件管理(SIEM)系统来进行数据关联、安全分析和运营。此外,很多企业的安全运营中心(SOC)团队还围绕SIEM配备了用于威胁检测/响应、调查/查询、威胁情报分析以及流程自动化/编排的其他工具。

没有人怀疑SIEM的重要性,但是由于SIEM本身也存在诸多疑难问题(例如与大量安全工具的可扩展和集成性、需要大量人员培训和经验、消耗大量运营资源、误报过多、对新威胁力的响应不从心、供应商产品之间差异过大等)。因此,企业选择SIEM需要格外谨慎,不仅仅是因为该产品是企业安全运营的基石,SIEM需要考量的因素众多(尤其是考虑到当前很多企业安全架构正在面临重大升级或者DevSecOps范型转移),同时还有很强的锁定效应。

近日,国外多位网络安全专家就SIEM的选型发表了观点,安全牛整理如下:

Elastic Security高级总监Jae Lee

SIEM是很成熟的产品类别,并且还在不断发展重。但是,随着SecOps从“传统”转变为“自适应”,SIEM产品需要支持团队的“进化”。

首先,从人的角度来看:传统安全技能是基于工具的(例如,漏洞,防火墙,IDS / IPS等),但是未来的安全运营需要更广泛的技能,例如处理和分析数据、进行协作研究、了解对手/厂商等,一个好的SIEM方案应当能帮助安全团队增强和发展这些技能。

其次是流程。提升技能、不再被告警“统治”(除非允许),预定义的静态SOP /预案对于新一代的SIEM来说是不够的。团队现在需要进行实时分析以进行搜寻,包括进行研究,逆向工程和模拟威胁等等。上下文(context)决定一切。有效地进行搜寻和操作需要完全的可见性——不是在单独的工具中,而是在SIEM中。

最后是技术。全面的安全可见性不仅指广泛的覆盖范围,也包括快速的见解。同样,检测需要支持OOTB。例如端点安全中,OOTB检测具有很高的准确性。SIEM中应该应用相同的规则,而不要求每个分析师都是规则编写专家。SIEM不仅是“技术”,还需要经过现实世界验证过的安全性内容。

随着SecOps的成熟,企业通常需要大量投资来维护SIEM。安全主管必须有效阻止威胁来证明安全投资的合理性。你需要树立目标,例如通过部署SIEM满足快速发展的安全需求,并就扩展性和灵活性向供应商提出一些尖刻的问题——从检测到集成,部署选项到定价指标。

Christopher Meenan,IBM Cloud和认知软件QRadar产品管理和策略总监

选择SIEM解决方案首先要考虑的是您需要解决的是哪种用例,例如是在云转换期间保护企业?还是构建统一的IT和OT安全运营程序?还是仅解决合规性问题?SIEM的用例是千差万别的。不同用例的集成、用例内容、分析和部署方法的需求也有很大差异。

可以咨询供应商帮助解决需求问题。了解包括哪些集成和用例内容,以及哪些需要单独的许可证或自定义开发。了解可用的分析以及如何使用这些分析来检测已知和未知威胁。询问本机支持哪些框架,例如MITER ATT&CK。

如果像大多数公司一样,您的团队人手不足–这意味着您需要可用性更高的产品,这些产品可以帮助缩短新分析师的学习曲线,并使经验丰富的团队成员更有效率。询问每种解决方案如何在检测、调查和响应过程中如何提高效率。如果需要降低管理成本,同时还需要询问有关SaaS部署和MSSP合作伙伴关系的信息。

最重要的是,不要害羞。要求厂商提供概念验证以确保您正在考虑的产品对您有用。

Exabeam首席安全策略师 Stephen Moore

即使是经验和资源最丰富的安全团队也很容易被一天之内收到的SIEM警报数量所淹没,让SOC安全人员头大的问题还有很多,例如基于凭据攻击的复杂性,警报疲劳,缺乏熟练的分析师和漫长的调查时间等。很多都是传统SIEM方案无法解决的。

现在,许多组织正在将其SIEM迁移到云中,这使分析师可以利用更多的计算能力来筛选、解释和运营SIEM数据。现在,他们将更多的时间花在了发现不利因素上,而不是平台和服务器支持上。但是要为“企业”选择合适的SIEM,您需要花时间调查咨询。您需要确保SIEM的功能与业务的目标,关注和期望保持一致,显然,很多企业的目标和期望在最近几个月中已经发生了重大变化。最重要的是,企业需要花一些时间来提问。

然后,基于已知的攻击者行为和违规结果做出选择,重点关注凭据相关信息,确保您的平台具有适应性和以对象为中心。询问厂商这样的问题,例如产品是否会缩短您回答问题的时间(TTA),例如“与该警报关联的帐户或资产是什么?” 或者“事件之前,之中和之后发生了什么?”

最后,任何解决方案都需要帮助您的SOC分析人员专注于正确的事情。自动化的关键是“自动化”——既以时间表或故事板的形式完整展示事件的情节,又可以在恢复过程中提供自动化的事件响应功能。部分调查流程的自动化对于事件响应人员来说意义重大,可以更快地采取行动,最大程度地降低响应不完全的风险。

Rapid7首席安全研究员Wade Woolwine

尽管SIEM这个缩写的第一个词是“安全”,但事件和日志管理不仅仅针对安全团队。

当企业打算投资SIEM或替换现有SIEM时,他们应考虑跨安全性,IT /云,工程,物理安全性以及任何其他可能从集中式日志聚合中受益的业务部门的用例。一旦确定了利益相关者,明确了记录日志的类型,来源和用例,企业才能制定出评估SIEM供应商的需求主清单。

企业还应该认识到用例将随着时间而变化,不断会有新的用例“冲击”SIEM,尤其是在安全团队内部。因此,企业还应将以下内容视为支持未来增长的SIEM的硬性要求:

- 支持安全团队添加和分类自定义事件源

- 支持基于云的事件源

- 具有高级跨数据类型搜索功能和支持正则表达式的字段搜索

- 可保存的警报搜索

- 使用动态仪表板报告保存搜索

- 整合威胁源的能力

- 支持自动化平台集成

- API支持

- 报价包含包括多日培训

LogPoint首席执行官Jesper Zerlang

随着企业基础架构复杂性的增加,现代SIEM解决方案的关键能力是能够从任何地方捕获数据。这包括云中和本地数据以及来自软件(包括SAP等企业应用程序)的数据。在当今复杂的威胁形势下,集成UEBA,并帮助企业快速增强安全性分析是SIEM的大势所趋。

SIEM解决方案的效率完全取决于您输入的数据。如果SIEM解决方案的许可证模型依赖于摄取的数据量或事务数量,那么由于数据量的整体增长,成本将不断增加。因此,有些企业会选择让缩小SIEM的覆盖范围,忽略部分基础架构以降低成本,这种做法非常危险。

选择许可模型的SIEM时,需要确保该模型支持企业的完全数字化并且其未来成本可以预测。这将确保业务需求与您的技术选择保持一致。最后一点,但也可能时最重要的一点:选择那些有段时间见效案例的SIEM方案,并且确保能够按时完成部署的SIEM项目。SIEM部署,无论是初次实施还是替代,通常被认为是复杂且耗时的,这方面要保持高度警惕。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)