漏洞治理(漏洞情报)调研报告

君哥有话说

漏洞运营和安全资产运营是快速收敛攻击面的最有效的两个措施,需要企业安全建设负责人首要关注,并投入大量精力确保漏洞管理的各项细节落地,包括漏洞发现、漏洞推修、漏洞验证等各个环节,这里面的细节很多,比如覆盖率、漏扫范围、漏扫技术细节(未登陆扫描、被动式扫描)、漏扫类别、漏洞修复方式、不能修的漏洞补偿性措施、漏洞考核、避免历史漏洞重现等等。

推荐泉哥的一本书《漏洞战争:软件漏洞分析精要》

1 调研背景

在大型网络安全攻防活动前夕,互联网上又出现不少漏洞治理相关文章,部分微信群也纷纷进行热议。关于漏洞的治理,仍旧是网安行业经久不衰的话题。

漏洞治理的第一环便是 -- 漏洞发现。漏洞发现的途径较多,主要以漏洞情报、漏洞扫描、安全测试、红蓝对抗、安全设备日志与告警分析等方式展开。然而,令人头疼的要数漏洞情报产生的漏洞,每天会有大量的漏洞情报,但并不是所有的漏洞甚至高危漏洞都应该在企业内部进行处置。

安全人员也往往疲于奔命在漏洞监测、判断、推修、验证等工作上,由于实际水平的差距,做得好的企业并不多。为了拉平在漏洞情报方面处理信息的能力,故发起此次调研。

感谢参与者的无私分享,才会有这份简单、真实的调研报告。

1.1 核心关注

本次调研核心关注:

-

根据互联网上的漏洞情报,各行各业会关注并修复哪些漏洞?

-

判断这些漏洞是否必须修复,有哪些依据可供参考?

1.2 计划输出

-

“ 漏洞情报产生漏洞的处置依据 ”

-

“ 漏洞情报方面的必修漏洞清单 ”

2 基础信息

2.1 发布时间

本次调研活动共发起2次,第一次是在金融业企业安全建设实践微信群(05-13),另一次是通过个人的微信公众号“我的安全视界观”(05-16)向关注者推送,截止时间均在5月的最后一天,共收到36份答卷。

2.2 统计方法

针对多选题,选项百分比 = 该选项被选择次数÷有效答卷份数,每道多选题的各选项百分比之和可能超过百分之一百。

2.3 地理位置

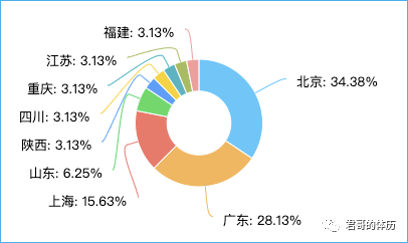

参与调研的“分享者”主要还是集中在北京、广东和上海,虽然总人数不多,但具备一定的代表性,符合网安行业的热度分布,也进一步说明该报告的真实性。

2.4 所在行业

从参与调研的行业来看,金融最多。在输出下图时,为了偷懒直接去掉填写基本无意义的内容,比如信息安全行业、IT…;也没有对相同行业不同描述进行合并,比如银行和银行业…;故从数量上来说会比总数少且不是那么严谨。

3 结果分析

3.1 漏洞情报来源

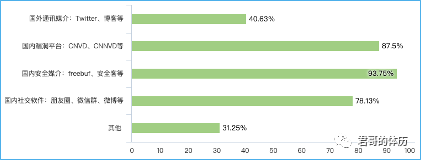

在提供的4个选项中,通过国内安全媒介获取漏洞情报的占比高达93.75%。也就是说,100个从业人员中就会有93人通过关注安全媒介进行漏洞情报搜集。(这似乎与人们常说的漏洞情报、是否启动应急看朋友圈有所出入?)

在其他选项中,软件官方网站、上级通知、国外安全网站、公众号等也纷纷被提及。

3.2 情报获取方式

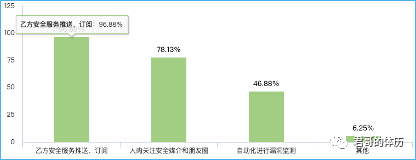

大多数的调研者主要通过乙方的服务推送获取情报,这部分可能包括:安全公司的公众号、邮件免费订阅等服务。

3.3 关注漏洞类型

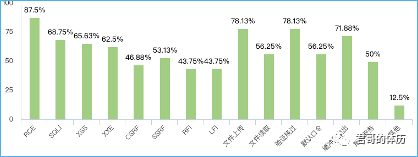

毫无疑问,最吸引人关注的是RCE。在预置的14类漏洞中,高达11类占比在50%及其以上,笔者心里不禁窃喜,与大家的意见还是比较一致的。也有分享者提出应该添加移动类漏洞、系统层提权漏洞、其他办公软件的高危漏洞。(确实,此次列举的漏洞比较局限于Web类)

3.4 内部推修依据

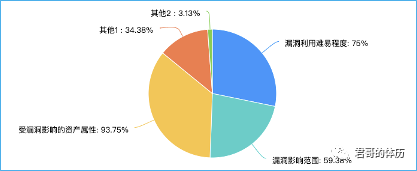

受影响的资产属性,结合攻防角度仅提出了三个选项供选择:

-

漏洞利用难易程度:有无公开的 POC/EXP ,是否需要登录

-

漏洞影响范围:受漏洞影响资产数量达到一定程度(原意应该是漏洞利用后造成的直接危害,属于笔误)

-

受漏洞影响的资产属性:资产所在网络位置(公网或内网)、资产重要程度(重要系统或一般系统)

3.5 公司内部历史已处置漏洞

本部分内容,需详见第4章节。

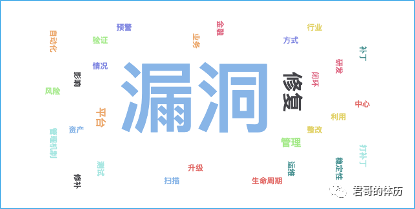

从词云不难看出:时间越近,CVE漏洞热度越大;频繁爆出RCE的框架Weblogic、RDP服务也被多次提及;从漏洞类型来看,RCE、反序列化依旧上榜;从漏洞编号能看到CVE-2019-0708远程桌面服务远程命令执行漏洞、CVE-2020-0796 SMB3协议缓冲区溢出导致远程命令执行漏洞。(在编写报告时,正好看到CVE-2020-0796的POC放出来,内部排查及验证时便有了武器)。

3.6 关于漏洞治理,还想沟通的话题

大约收到近50个提问,有重复的话题,也有相互包含的情况。笔者梳理最通用和最值得思考的Top10进行讨论:

Q:如何尽早的发现漏洞?

A:漏洞的来源比较多,就漏洞情报而言,订阅安全厂商或安全媒介的情报推送、自研爬虫监控漏洞情报源均是不错的方法。

Q:如何实时获取漏洞活跃利用的情报?

A:持续跟进重大漏洞的POC/EXP公开情况,以及通过以上途径依旧有效。

Q:漏洞发现简单过处置,如何更好的做到闭环治理?

A:漏洞发现到闭环,中间有大量的工作,比如漏洞判断是否需要修复、漏洞验证、漏洞推修、漏洞复测等,需要逐步走向平台化的管理才能高效。

Q:关于三方组件的漏洞排查?

A:这里的三方组件是指 Web 服务的架构、组件吧?比如Weblogic、Shiro、Jboss等。漏洞的发现离不开资产管理,梳理清楚自己家有哪些资产,再重点关注、跟进互联网上的相关漏洞信息,将漏洞信息或公开的POC/EXP内化为常规漏扫武器插件,通过常规扫描的方式针对性发现漏洞。

Q:发现漏洞后各单位的处置情况,能升级的升级,不能升级的都有哪些处置方式?

A:首先对漏洞进行分级,不同的漏洞设置不同的安全风险级别。漏洞的修复也有多种方式,根据产生原因从根源修复、设置主机IPTABLES开启ACL、关闭相关功能...总之,先推彻底修复,减缓或规避次之。不用去强求全部都要彻底修复,不过也需要注意避免临时的限制措施被放开,需要验证机制,比如常规漏洞扫描。

Q:漏洞治理全生命周期管理机制或平台的实践案例分享,难点和痛点有哪些?

A:个人认为漏洞治理平台要由三部分组成:资产管理、漏扫体系、漏洞推修流程,打通并组合在一起就能Cover住漏洞情报产生的漏洞、常规漏扫产生的漏洞。难点无疑就是在资产管理、漏洞预警产生的漏洞判断评级、漏洞推修闭环,不仅需要技术,还需要配套流程和制度来治理。

Q:目前的漏洞管理工具更多的是基于工具扫描后将结果导入,如何能将朋友圈或者国内漏洞平台上面公布的漏洞给同步到漏洞管理平台中的预警模块?

A:朋友圈和漏洞平台上的漏洞都需要筛选和判断,不妨设置监控爬取相关站点的漏洞情报,汇总到漏洞平台上进行处理。

Q:日常漏洞扫描发现大量的漏洞如何整改以及是否修补,大量的漏洞对于运维人员的压力太大,有什么好的方式减少?是否高中危漏洞必须全部修补?

A:先选择高危中的高危进行推修,并慢慢展开。不要扫出来不加判断全部扔过去,这样不仅不能达到目的,反而会被认为不专业、失去信服力。配合一定的制度要求,利用事件、政策推动,设置排名等公布方式,效果会好点。

Q:漏洞修复情况跟进(平台问题,感觉Jira很麻烦,有没有更好的平台,自己开发?)

A:Jira不太适用于跟进情报产生的漏洞、漏洞扫描产生的漏洞,因为量比较大不方便操作,有能力的还是建议自研。开源软件方面,洞察最近开源了2.0,看起来不错但是实际还没用过。

Q:金融行业的安全运营如何推动补丁升级?因为金融行业业务连续性要求较高,大家都不愿意担责任,经常碰到以下情况:运维中心负责运维,他们打补丁没有问题,但是说需要研发中心进行测试,研发会说我们测试没有问题,但是为了保证不出问题,要全面测试,可能需要半年时间,后来大概率就没下文了。

A:补丁和漏洞的管理还是有差别的。不过有的思路可以通用,比如缩小要打的数量,选很必要的来打(应急情况下);与运维约定打补丁的周期(打补丁本身就是运维的活儿);尽可能的都自己打一遍进行测试(陪着运维干也算);事件推动,用实际行动证明不打补丁会造成什么实际的严重危害...

4 漏洞情报产生漏洞的处置依据

除了在3.4中提到的三个要点外,结合自己的思考和其他分享者的贡献,梳理出如下处置依据:(仅适用于情报方面的漏洞,若有CVSS评级直接关注7.0分及以上的漏洞)

-

漏洞利用危害程度

-

漏洞利用难易程度

-

受漏洞影响资产的属性

-

监管或上级单位发文通知的漏洞(非普适)

-

漏洞修复成本和对业务的影响

5 漏洞情报方面的必修漏洞清单

感谢各位分享者的付出,以下是大家经验与智慧的结晶:

| 序号 |

漏洞编号 |

漏洞名称 |

备注 |

| 1 |

ADV200006 |

Windows Type 1 字体解析远程代码执行漏洞 |

|

| 2 |

CNTA-2020-0004 |

Apache Tomcat 存在文件包含漏洞 |

|

| 3 |

CNVD-2018-22805 |

Nginx 拒绝服务漏洞 |

|

| 4 |

CNVD-2019-06255 |

CatfishCMS 远程命令执行 |

|

| 5 |

CNVD-2019-08177 |

Atlassian Confluence Widget Connector 目录穿越漏洞 |

|

| 6 |

CNVD-2019-08178 |

Atlassian Confluence Widget Connector 远程代码执行漏洞 |

|

| 7 |

CNVD-2019-09593 |

齐治运维堡垒机存在命令执行漏洞 |

|

| 8 |

CNVD-2019-09856 |

Apache Tomcat 远程代码执行漏洞 |

|

| 9 |

CNVD-2019-16798 |

Coremail 邮件系统配置信息泄露漏洞 |

|

| 10 |

CNVD-2019-27323 |

Microsoft 远程桌面服务远程代码执行漏洞 |

|

| 11 |

CNVD-2019-27324 |

Microsoft 远程桌面服务远程代码执行漏洞 |

|

| 12 |

CNVD-2019-27325 |

Microsoft 远程桌面服务远程代码执行漏洞 |

|

| 13 |

CNVD-2019-27326 |

Microsoft 远程桌面服务远程代码执行漏洞 |

|

| 14 |

CNVD-2019-32204 |

泛微OA E-cology远程代码执行漏洞 |

|

| 15 |

CNVD-2019-34241 |

泛微E-cology OA最新版本SQL注入漏洞 |

|

| 16 |

CNVD-2020-10487 |

Apache Tomcat 文件包含漏洞 |

|

| 17 |

CVE-2008-4250 |

MS08-067 远程溢出漏洞 |

|

| 18 |

CVE-2010-4478 |

OpenSSH J-PAKE 授权问题漏洞 |

|

| 19 |

CVE-2012-0002 |

MS12-020 远程桌面协议RDP远程代码执行漏洞 |

|

| 20 |

CVE-2014-0160 |

心脏滴血漏洞 |

|

| 21 |

CVE-2014-1692 |

OpenSSH 'schnorr.c' 远程内存破坏漏洞 |

|

| 22 |

CVE-2014-6271 |

Shellshock 破壳漏洞 |

|

| 23 |

CVE-2014-6321 |

MS14-066 Microsoft Secure Channel 远程代码执行漏洞 |

|

| 24 |

CVE-2015-5600 |

OPENSSH MAXAUTHTRIES 限制绕过漏洞 |

|

| 25 |

CVE-2016-4437 |

Apache Shiro 1.2.4 反序列化漏洞 |

|

| 26 |

CVE-2016-5195 |

脏牛Linux本地提权漏洞 |

|

| 27 |

CVE-2017-0143 |

MS17-010 远程溢出漏洞 |

|

| 28 |

CVE-2017-0144 |

EternalBlue 永恒之蓝漏洞 |

|

| 29 |

CVE-2017-0145 |

Microsoft Windows SMB 远程代码执行漏洞 |

|

| 30 |

CVE-2017-0146 |

永恒之蓝 |

|

| 31 |

CVE-2017-0148 |

Microsoft Windows SMB 远程代码执行漏洞 |

|

| 32 |

CVE-2017-1000112 |

Struts 2 反序列化漏洞 |

|

| 33 |

CVE-2017-10271 |

WebLogic Server WLS 组件远程命令执行漏洞 |

|

| 34 |

CVE-2017-12542 |

惠普ILO远程代码执行漏洞 |

|

| 35 |

CVE-2017-15707 |

Apache Struts2 S2-054 |

|

| 36 |

CVE-2017-5638 |

Apache Struts2 S2-045 |

|

| 37 |

CVE-2017-7494 |

Samba 远程命令执行漏洞 |

|

| 38 |

CVE-2017-7525 |

Apache Struts2 S2-055 |

|

| 39 |

CVE-2018-0171 |

Cisco Smart Install 远程命令执行漏洞 |

|

| 40 |

CVE-2018-1000861 |

Jenkins RCE |

|

| 41 |

CVE-2018-11776 |

Apache Struts 2 RCE 漏洞 |

重复一次 |

| 42 |

CVE-2018-1304 |

Apache Tomcat 安全限制绕过漏洞 |

|

| 43 |

CVE-2018-1305 |

Apache Tomcat 安全限制绕过漏洞 |

|

| 44 |

CVE-2018-15473 |

OpenSSH 用户枚举漏洞 |

|

| 45 |

CVE-2018-1567 |

WebSphere Application Server 远程代码执行漏洞 |

|

| 46 |

CVE-2018-2628 |

WebLogic 反序列化远程代码执行漏洞 |

重复一次 |

| 47 |

CVE-2018-2893 |

Oracle WebLogic 反序列化远程代码执行漏洞 |

|

| 48 |

CVE-2018-2894 |

Weblogic 任意文件上传漏洞 |

|

| 49 |

CVE-2018-3245 |

WebLogic 反序列化漏洞 |

|

| 50 |

CVE-2018-8581 |

Microsoft Exchange 任意用户伪造漏洞 |

|

| 51 |

CVE-2019-0708 |

Windows 远程桌面服务(RDP)远程代码执行漏洞 |

重复十余次 |

| 52 |

CVE-2019-0856 |

Microsoft Windows 远程代码执行漏洞 |

|

| 53 |

CVE-2019-11043 |

php-fpm rce |

|

| 54 |

CVE-2019-11581 |

Jira 未授权服务端模版注入漏洞安全预警通告 |

|

| 55 |

CVE-2019-1181 |

微软远程桌面服务蠕虫漏洞 |

|

| 56 |

CVE-2019-1182 |

微软远程桌面服务蠕虫漏洞 |

|

| 57 |

CVE-2019-12415 |

Apache POI <= 4.1.0XXE漏洞 |

|

| 58 |

CVE-2019-14271 |

Docker cp 命令漏洞 |

|

| 59 |

CVE-2019-15992 |

Cisco ASA 设备远程代码执行漏洞 |

|

| 60 |

CVE-2019-17564 |

Apache dubbo 反序列化 |

|

| 61 |

CVE-2019-17571 |

Apache log4j 反序列化漏洞 |

|

| 62 |

CVE-2019-19781 |

Citrix 远程代码执行 |

|

| 63 |

CVE-2019-2618 |

WebLogic 任意文件上传漏洞 |

重复一次 |

| 64 |

CVE-2019-2725 |

Weblogic 反序列化远程代码执行漏洞 |

重复一次 |

| 65 |

CVE-2019-2729 |

Weblogic 反序列化远程代码执行漏洞 |

|

| 66 |

CVE-2019-2888 |

WebLogic EJBTaglibDescriptor XXE 漏洞 |

|

| 67 |

CVE-2019-2890 |

WebLogic 反序列化漏洞 |

|

| 68 |

CVE-2019-3396 |

Confluence 未授权 RCE |

|

| 69 |

CVE-2019-3799 |

Spring Cloud Config 目录遍历漏洞 |

|

| 70 |

CVE-2019-4505 |

Websphere 应用程序(信息泄露)漏洞 |

重复一次 |

| 71 |

CVE-2019-7609 |

Kibana 任意代码执行漏洞 |

|

| 72 |

CVE-2019-8362 |

Dedecms v5.7 sp2 后台文件上传getshell |

|

| 73 |

CVE-2019-8451 |

Jira 未授SSRF |

|

| 74 |

CVE-2020-0601 |

Windows CryptoAPI (Crypt32.dll) 验证绕过漏洞 |

重复三次 |

| 75 |

CVE-2020-0645 |

Microsoft IIS Server 安全漏洞 |

|

| 76 |

CVE-2020-0674 |

Microsoft Internet Explorer 远程代码漏洞 |

|

| 77 |

CVE-2020-0684 |

微软LNK漏洞 |

|

| 78 |

CVE-2020-0687 |

图形化界面远程代码执行 |

|

| 79 |

CVE-2020-0688 |

Microsoft Exchange Server 远程代码执行漏洞 |

重复三次 |

| 80 |

CVE-2020-0769 |

Smbv3 远程代码执行漏洞 |

重复一次 |

| 81 |

CVE-2020-0787 |

Windows Background Intelligent Transfer Service 权限提升漏洞 |

|

| 82 |

CVE-2020-0796 |

Windows SMBv3.0 远程代码执行漏洞 |

重复七次 |

| 83 |

CVE-2020-0907 |

Windows graphics components 安全漏洞 |

重复一次 |

| 84 |

CVE-2020-0910 |

Hyper-V 远程代码执行 |

|

| 85 |

CVE-2020-0938 |

Adobe Font Manager 远程代码执行 |

|

| 86 |

CVE-2020-0965 |

Codecs 库远程代码执行 |

|

| 87 |

CVE-2020-1020 |

Adobe Font Manager 远程代码执行 |

|

| 88 |

CVE-2020-1027 |

Windows 内核权限提升 |

|

| 89 |

CVE-2020-11469 |

Zoom Client for Meetings 安全漏洞 |

|

| 90 |

CVE-2020-11470 |

Zoom Client for Meetings 安全漏洞 |

|

| 91 |

CVE-2020-11651 |

SaltStack 认证绕过漏洞 |

重复一次 |

| 92 |

CVE-2020-11652 |

SaltStack 目录遍历漏洞 |

重复一次 |

| 93 |

CVE-2020-1938 |

Apache Tomcat 存在文件包含漏洞 |

重复三次 |

| 94 |

CVE-2020-1939 |

Tomcat 幽灵猫 |

|

| 95 |

CVE-2020-1947 |

Apache ShardingSphere 远程代码执行漏洞 |

|

| 96 |

CVE-2020-1957 |

Apahce Shiro 1.5.2 权限绕过 |

|

| 97 |

CVE-2020-2546 |

Weblogic t3 反序列化 |

|

| 98 |

CVE-2020-2551 |

Weblogic IIOP 反序列化 |

重复两次 |

| 99 |

CVE-2020-2555 |

Oracle Coherence&WebLogic 反序列化远程代码执行漏洞 |

|

| 100 |

CVE-2020-2628 |

Weblogic 管理服务漏洞 |

|

| 101 |

CVE-2020-2801 |

WeblogicT3 饭序列化 |

|

| 102 |

CVE-2020-3175 |

Cisco 设备命令注入漏洞 |

|

| 103 |

CVE-2020-5260 |

Git 凭证泄露漏洞 |

重复一次 |

| 104 |

CVE-2020-6418 |

Chrome RCE |

|

| 105 |

CVE-2020-6464 |

Chrome 缓冲区溢出 |

|

| 106 |

CVE-2020-6831 |

Chrome 坠毁 |

|

| 107 |

CVE-2020-7966 |

Git 路径遍历漏洞 |

|

| 108 |

CVE-2020-7972 |

Git 电子邮件确认绕过 |

|

| 109 |

CVE-2020-7980 |

Microsoft Windows SMB 服务远程代码执行漏洞 |

|

| 110 |

CVE-2020-8840 |

FasterXML jackson-databind 远程代码执行 |

|

| 111 |

---- |

Fastjson 远程代码执行系列 |

|

| 112 |

---- |

Redis 未授权访问漏洞 |

|

| 113 |

---- |

Docker 未授权访问漏洞 |

|

| 114 |

---- |

Elasticsearch 未授权访问 |

--------------

推荐网络安全系列书单:

1、企业安全建设指南:金融行业安全架构与技术实践

2、数据安全架构与实战

3、互联网安全建设从0到1

4、Android应用安全测试与防护

5、内网安全攻防:渗透测试实战指南

6、白帽子讲Web安全

7、互联网企业安全高级指南

------------------------------

企业安全建设,离不开“守望相助”。金融业企业安全建设微信群, 入群方式:请加以下微信为好友,备注:姓名-公司-负责领域。 销售从业人员暂时不邀请入群,不保证每位申请者入群,敬请谅解。

扫一扫,加入企业安全建设实践群

由于各种原因不能加入金融企业安全建设实践群的,可以加入知识星球看群周报沉淀,还可以给我提问。

知识星球:金融企业安全建设实践

附注:

-

聂君,信息安全从业人 员,十余年金融 行业信息安全从业经历,默默无闻。好读书,不求甚解。性格开朗,爱好足球。

-

本订阅号文章是个人对工作生活的一些体验和经历分享,站在不同角度和立场解读会有偏差,见仁见智,不求正确统一,但求真、善、美。

- 本文标签: 互联网企业 mail 代码 服务端 XML 同步 spring tag 政策 主机 认证 IDE 安全架构 ip Android 软件 sharding 压力 src PHP 金融 生命 jenkins API Struts2 js Docker dubbo 目录 覆盖率 网站 运营 测试 redis 免费 shell App 插件 Kibana Oracle lib web 配置 排名 cvs 管理 IO https json 开源 云 提问 cat php-fpm 协议 数据 2015 tomcat CTO 文件上传 Elasticsearch 银行 client apache sql http windows 漏洞 Service git 遍历 开发 linux Spring Cloud Config 战争 统计 站点 开源软件 文章 邮件系统 时间 Chrome id confluence 企业 ssh 2019 安全 ECS tab 微软 微信公众号 iptables 解析 缩小 Spring cloud 互联网 core Nginx UI

- 版权声明: 本文为互联网转载文章,出处已在文章中说明(部分除外)。如果侵权,请联系本站长删除,谢谢。

- 本文海报: 生成海报一 生成海报二

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)