1. 前言

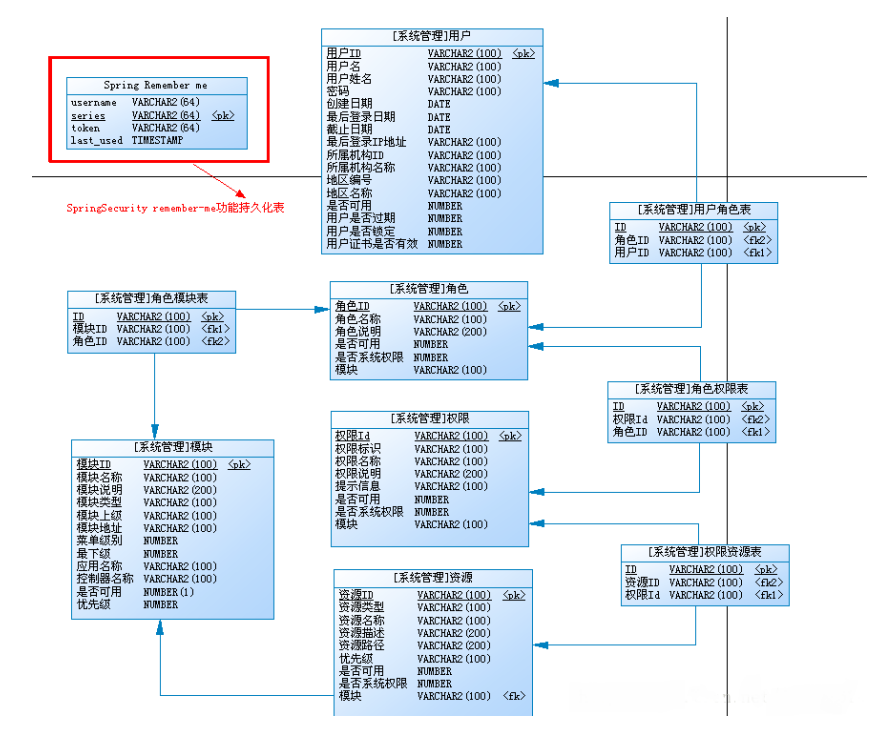

过滤器作为 Spring Security 的重中之重,我们需要了解其中的机制。这样我们才能根据业务需求的变化进行定制。今天来探讨一下 Spring Security 中的过滤器链机制。

2. Spring Security 过滤器链

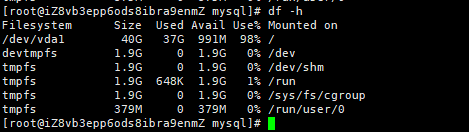

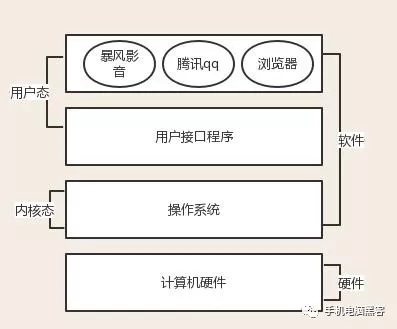

客户端(APP 和后台管理客户端)向应用程序发送请求,然后应用根据请求的 URI 的路径来确定该请求的过滤器链( Filte...

阅读全文

编程技术

编程技术

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)